Вопрос 2. Сравнительный анализ и основные определения математических моделей обеспечения безопасности информации

Вопрос 2. Сравнительный анализ и основные определения математических моделей обеспечения безопасности информации

Существующие технологии формального описания процессов обеспечения безопасности информации основываются на понятиях теории конечных автоматов, теории множеств, I теории графов, временной и математической логики, I алгебраических спецификаций. При этом применяемый для описания модели математический аппарат вносит некоторые ограничения на степень детализации процессов защиты, что обусловлено различием физической сущности описываемых с помощью используемых понятий процессов. Например, модели, основанные на теории множеств, с большей детальностью описывают процессы контроля доступа к ресурсам системы, так как имеют развитый аппарат определения взаимоотношений между множествами объектов-ресурсов и объектов-пользователей. В то же время модели, основанные на теории графов, позволяют более глубоко определить процессы защищенной передачи данных.

Основываясь на анализе принципов описания процессов защиты данных и используемого при этом математического аппарата, можно выделить следующие четыре класса формальных моделей безопасности:

– модели трансформации состояний конечного автомата;

– модели заимствования и передачи полномочий;

– семантические модели;

– модели информационных потоков.

Необходимо заметить, что в настоящее время число публикаций, в которых описываются модели безопасности, непрерывно растет. Поэтому в дальнейшем ссылки приводятся только на те работы, в которых описаны модели с явно выраженными отличительными признаками.

Модели трансформации состояния являются наиболее общими и основаны на описании системы в виде конечного автомата. Модели этого класса позволяют наиболее полно описать процессы защиты информации и их взаимосвязь с технологией обработки информации в АСУ. В качестве основы большинство моделей трансформации состояний используют модель Бэлла-Лападулы.

Модели заимствования и передачи полномочий в основном формулируются в понятиях теории множеств или теории графов. В основе всех моделей этого класса в явном или неявном виде лежит матрица контроля доступа, что является существенным ограничением при описании динамических операций присвоения или изменения классификации ресурсов системы.

Семантические модели используют понятия теории множеств и теории предикатов и определяют правила разграничения доступа к ресурсам системы в виде утверждений, которые могут изменяться в процессе выполнения операций модели с помощью специальной системы команд.

Модели информационного потока основываются на предположенной Фентоном решетке безопасности и определяют порядок взаимодействия объектов системы в терминах переноса информации. Появление моделей данного класса сопровождалось достаточно интересными и перспективными теоретическими исследованиями, однако в дальнейшем было показано, что модели информационного потока могут быть описаны в терминах трансформации состояний объектов, получающих или отдающих информацию с соответствующими фифами.

Кроме рассмотренных принципов классификации моделей, необходимо учитывать области их применимости, т. е. среду реализации описываемых механизмов защиты. Обычно рассматриваются следующие среды функционирования: отдельная ЭВМ, вычислительная система, сеть передачи данных, информационно-вычислительная сеть.

На каждую модель безопасности при ее формулировке накладывается ряд ограничений (или допущений), которые на начальном этапе носят неформальный характер, а затем формализуются. Такими допущениями могут быть наличие в системе администратора службы безопасности (АСБ), который выполняет ряд специфических операций, не свойственных другим пользователям системы, соглашения о многоуровненности ресурсов, наличие у передаваемых сообщений меток, отражающих степень конфиденциальности данных (меток чувствительности) и т. д.

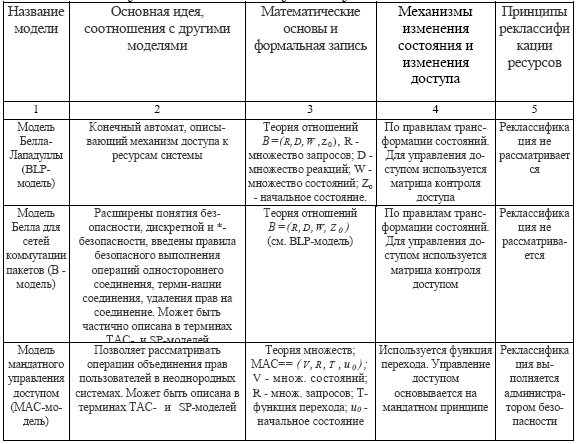

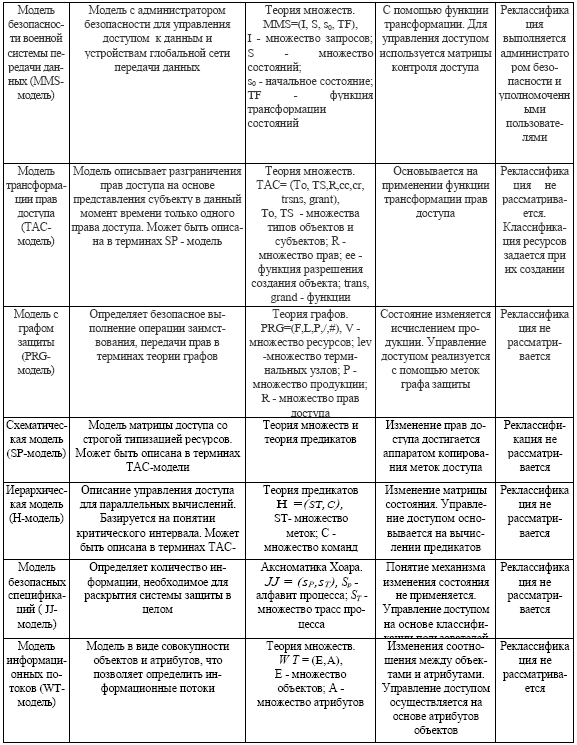

Краткие результаты анализа существующих моделей обеспечения безопасности информации, отражающие основную идею, область применения, соотношения с другими моделями, математические основы, ограничения и допущения, использованные при формулировании модели, показаны в табл. 1.

Для однозначного понимания описываемых далее моделей необходимо ввести ряд определений, основанных на обобщении существующих предложений по терминологии в области защиты информации.

Таблица 1 Результаты анализа существующих моделей

Определение 1. Ресурсом системы называется любое устройство, программа, функция, база данных, файл, которые могут использоваться для выполнения какой-либо операции в АСУ.

Определение 2. Субъект доступа – активный ресурс, в качестве которого могут выступать процесс или устройство, реализующие какие-либо действия над другими ресурсами системы.

В некоторых случаях субъектом может быть оператор АСУ.

Определение 3. Объект доступа – пассивный ресурс, используемый субъектом доступа для выполнения операций в АСУ.

Определение 4. Доступ – процесс использования технических и программных средств, обеспечивающий логическую (или физическую) связь с каким-либо ресурсом АСУ для его функционального использования или получения (модификации) поддерживаемых этим ресурсом данных.

Определение 5. Класс защиты – характеристика степени защищенности объектов доступа, основанная на выделении определенной совокупности требований по защите информации в автоматизированных системах. В некоторых работах вместо данного термина используется термин «уровень безопасности».

Определение 6. Категория доступа – один из классов, к которым может быть отнесен оператор АСУ или субъект доступа при классификации их по предоставленным полномочиям.

Определение 7. Классификация объекта – отнесение ресурса АСУ к одному из классов защиты при определении его значимости в системе, грифа секретности поддерживаемых этим ресурсом данных и множества разрешенных операций.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Вопрос 1. Место информационной безопасности в системе национальной безопасности России: понятие, структура и содержание

Вопрос 1. Место информационной безопасности в системе национальной безопасности России: понятие, структура и содержание Информатизация социально-политической, экономической и военной деятельности страны и, как следствие, бурное развитие информационных систем

Вопрос 2. Основные руководящие документы, регламентирующие вопросы информационной безопасности

Вопрос 2. Основные руководящие документы, регламентирующие вопросы информационной безопасности Рассматривая Концепцию национальной безопасности России, утвержденную Указом Президента РФ от 17.12.97 № 1300 (в ред. от 10.01.2000), которая отражает названную «Окинавскую хартию

Лекция 2 Основные направления обеспечения безопасности информационных ресурсов

Лекция 2 Основные направления обеспечения безопасности информационных ресурсов Учебные вопросы:1. Информационные ресурсы и конфиденциальность информации.2. Угрозы конфиденциальной информации организации.3. Система защиты конфиденциальной

Вопрос 1. Информационные ресурсы и конфиденциальность информации

Вопрос 1. Информационные ресурсы и конфиденциальность информации В соответствии с действующим Федеральным законом «Об информации, информатизации и защите информации» информационные ресурсы предприятия, организации, учреждения, банка, компании и других

Вопрос 2. Угрозы конфиденциальной информации организации

Вопрос 2. Угрозы конфиденциальной информации организации Все информационные ресурсы фирмы постоянно подвергаются объективным и субъективным угрозам утраты носителя или ценности информации.Под угрозой или опасностью утраты информации понимается единичное или

Вопрос 3. Система защиты конфиденциальной информации

Вопрос 3. Система защиты конфиденциальной информации Практической реализацией политики (концепции) информационной безопасности фирмы является технологическая система защиты информации. Защита информации представляет собой жестко регламентированный и динамический

Вопрос 2. Анализ состояния банковских автоматизированных систем с точки зрения безопасности

Вопрос 2. Анализ состояния банковских автоматизированных систем с точки зрения безопасности Под безопасностью АСОИБ будем понимать ее свойство, выражающееся в способности противодействовать попыткам нанесения ущерба владельцам и пользователям системы при различных

Вопрос 2. Унифицированная концепция защиты информации

Вопрос 2. Унифицированная концепция защиты информации Унифицированной концепцией защиты информации (УКЗИ) будем называть инструментально-методическую базу, обеспечивающую практическую реализацию каждой из стратегий защиты (оборонительной, наступательной,

Лекция 10 Математические модели обеспечения безопасности информации

Лекция 10 Математические модели обеспечения безопасности информации Учебные вопросы:1. Назначение математических моделей обеспечения безопасности информации в АСУ.2. Сравнительный анализ и основные определения математических моделей обеспечения безопасности

Вопрос 1. Назначение математических моделей обеспечения безопасности информации в АСУ

Вопрос 1. Назначение математических моделей обеспечения безопасности информации в АСУ Функционирование АСУ, обеспечивающее реализацию технологии автоматизированного управления сложными процессами в распределенной системе, должно основываться на плановом начале с

Лекция 11 Основные направления обеспечения информационной безопасности компьютерных сетей учебных заведений

Лекция 11 Основные направления обеспечения информационной безопасности компьютерных сетей учебных заведений Учебные вопросы:1. Состояние вопросов обеспечения информационной безопасности.2. Угрозы и уязвимости КСУЗ.3. Этапы построения БКСУЗ.4. Направление

Вопрос 1. Состояние вопросов обеспечения информационной безопасности

Вопрос 1. Состояние вопросов обеспечения информационной безопасности В настоящее время вопросы ИБ в вузах стали принимать все более актуальное значение. Следует вспомнить, что проблема компьютерных правонарушений зародилась именно в вузах (например, вирус Морриса). По

Глоссарий Основные термины и определения в области информационной безопасности офисной деятельности

Глоссарий Основные термины и определения в области информационной безопасности офисной деятельности А Аналитическая работа – комплексное исследование различной целевой направленности, предназначенное для выявления, структуризации и изучения опасных объективных и

Глава 3 ОСНОВНЫЕ НАПРАВЛЕНИЯ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Глава 3 ОСНОВНЫЕ НАПРАВЛЕНИЯ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Информационная сфера, являясь системообразующим фактором жизни общества, активно влияет на состояние политической, экономической, оборонной и других составляющих безопасности Российской

5.3.1 Анализ информации о потребностях пользователя

5.3.1 Анализ информации о потребностях пользователя Разработчик должен принимать участие в анализе обеспечиваемой заказчиком информации, необходимой для достижения понимания потребностей пользователя. Эта информация может быть представлена в форме предложений,