3.9. Атакующее воздействие со знанием сообщения

3.9. Атакующее воздействие со знанием сообщения

В рассмотренных ранее стегосистемах предполагалось, что нарушитель не знает правила преобразования скрываемого сообщения M в последовательность

которая встраивается в контейнер. Следовательно, даже если нарушитель знает вероятностные характеристики множества скрываемых сообщений, то ему неизвестны характеристики множества

которая встраивается в контейнер. Следовательно, даже если нарушитель знает вероятностные характеристики множества скрываемых сообщений, то ему неизвестны характеристики множества

. Теперь рассмотрим случай, когда нарушитель знает распределение последовательностей

. Теперь рассмотрим случай, когда нарушитель знает распределение последовательностей

и пытается использовать это знание для разрушения сообщения M. Назовем такие действия нарушителя атакующим воздействием со знанием преобразованного в последовательность

и пытается использовать это знание для разрушения сообщения M. Назовем такие действия нарушителя атакующим воздействием со знанием преобразованного в последовательность

скрываемого сообщения. Как это ни удивительно, обладание этой информацией автоматически не означает, что нарушитель всегда способен удалить скрываемое сообщение из стего X.

скрываемого сообщения. Как это ни удивительно, обладание этой информацией автоматически не означает, что нарушитель всегда способен удалить скрываемое сообщение из стего X.

Ясно, что в такой стегосистеме скрытая ПС ограничена сверху значением скрытой пропускной способности, вычисленной согласно теоремы 3.3, так как атакующий использует больше информации, чем оговорено в этой теореме. Но может ли скрытая ПС при данной атаке нарушителя быть строго больше нуля? Рассмотрим подробнее эту задачу. Опишем атакующее воздействие условной функцией распределения

и пусть

и пусть

есть множество таких воздействий, удовлетворяющих неравенству

есть множество таких воздействий, удовлетворяющих неравенству

. (3.25)

. (3.25)

Приведем теорему, похожую на теорему 3.3, но отличающуюся тем, что нарушитель дополнительно знает использованные скрывающим информацию кодовые слова

, а также тем, что рассматриваемое в ней множество

, а также тем, что рассматриваемое в ней множество

больше.

больше.

Теорема 3.9: Пусть атакующий знает описание стегосистемы и распределение используемых кодовых слов

а декодер знает описание атакующего воздействия. Для любой атаки, приводящей к искажению

а декодер знает описание атакующего воздействия. Для любой атаки, приводящей к искажению

, скорость

, скорость

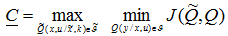

достижима, если и только если

достижима, если и только если

, где

, где

. (3.26)

. (3.26)

Доказательство этой теоремы аналогично доказательству теоремы 3.3.

Следствие 3.10: Если в качестве секретного ключа

стегосистемы использовать контейнер

стегосистемы использовать контейнер

то при выборе

то при выборе

величина скрытой ПС

величина скрытой ПС

в выражении (3.26) одинакова с величиной скрытой ПС в выражении (3.9).

в выражении (3.26) одинакова с величиной скрытой ПС в выражении (3.9).

Схема доказательства этого следствия состоит из следующих шагов. Если декодер знает

, то из следствия 3.4 выбор

, то из следствия 3.4 выбор

является оптимальным построением для скрывающего преобразования. С другой стороны, если

является оптимальным построением для скрывающего преобразования. С другой стороны, если

, то величина дополнительной информации для атакующего равна нулю.

, то величина дополнительной информации для атакующего равна нулю.

Для данной теоремы и следствия из него просматриваются некоторые аналогии из области криптографии. Если нарушитель знает шифруемое сообщение, но не знает секретного ключа, то при использовании стойкой криптосистемы он все равно не в состоянии определить, какая шифрограмма будет сформирована. Соответственно, для стегосистемы, если нарушитель знает внедряемое в контейнер сообщение, но не знает секретного ключа, то для него знание скрываемой информации не должно увеличивать его возможности по разрушению этого сообщения.

Очевидно, что условие

накладывает определенные ограничения на стегосистему. Ключ стегосистемы должен выбираться из множества естественных контейнеров с вероятностными распределениями, весьма отличающимися от привычных для криптографии распределений ключевой информации. Этот ключ, элементы которого в общем случае принадлежат непрерывному множеству, должен быть точно известен отправителю и получателю скрываемых сообщений. Для таких стегосистем возникает проблема рассылки ключа очень большого объема. И, очевидно, такой ключ стегосистемы может быть использован только один раз.

накладывает определенные ограничения на стегосистему. Ключ стегосистемы должен выбираться из множества естественных контейнеров с вероятностными распределениями, весьма отличающимися от привычных для криптографии распределений ключевой информации. Этот ключ, элементы которого в общем случае принадлежат непрерывному множеству, должен быть точно известен отправителю и получателю скрываемых сообщений. Для таких стегосистем возникает проблема рассылки ключа очень большого объема. И, очевидно, такой ключ стегосистемы может быть использован только один раз.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

10.2. Воздействие электрического тока на человека

10.2. Воздействие электрического тока на человека Ток, проходящий через тело человека, действует на организм не только в местах контакта и путях протекания тока, но также и на кровеносную, дыхательную и сердечно-сосудистую системы.Виды травм, связанных с воздействием

6.4.2. Сообщения пользователю

6.4.2. Сообщения пользователю Всегда поступайте правильно. У некоторых людей это будет вызывать одобрение, у остальных – удивление. Марк Твен Когда вы пытаетесь написать текст сообщения об ошибке, пожалуйста, остановитесь и переделайте интерфейс таким образом, чтобы

Глава 17 Текстовые сообщения

Глава 17 Текстовые сообщения • 8042 Gate А20 Error Не удается проинициализировать контроллер клавиатуры (цифра 8042 означает тип микросхемы, используемой для данного контроллера). Попробуйте на некоторое время выключить компьютер. Если неисправность не исчезла, скорее всего,

8.2.3.11 Отчеты (сообщения)

8.2.3.11 Отчеты (сообщения) 8.2.3.11.1. Общие положения Отчеты (сообщения) являются результатами работы прикладных программных средств, выдаваемые в печатном или экранном виде. Образцы отчетов обычно включают в документацию пользователя программного

1.4.2. Обнаружение ЦВЗ с нулевым знанием

1.4.2. Обнаружение ЦВЗ с нулевым знанием Робастные ЦВЗ могут применяться в различных приложениях, соответственно, и требования к ним могут предъявляться различные. Можно выделить следующие категории требований к робастным ЦВЗ:— ЦВЗ обнаруживается всеми желающими. В этом

3.2.3. Атакующее воздействие

3.2.3. Атакующее воздействие Формально опишем действия нарушителя по преобразованию перехваченного стего X в искаженное стего Y с целью разрушения содержащейся в нем скрываемой информации.Определение 3.8: Атакующее воздействие, приводящее к искажению D2, описывается

9. Ультразвуковое воздействие

9. Ультразвуковое воздействие Потребность в изучении ультразвука как одной из областей такой науки, как физика, было связано с потребностями морского флота. Начало изучению ультразвука заложил французский ученый Савар, который при определении предела слышимости

Сообщения информационных агентств и других средств массой информации, касающиеся казахской авиации (преимущественно военной)

Сообщения информационных агентств и других средств массой информации, касающиеся казахской авиации (преимущественно военной) Аналитические материалыС момента обретения Казахстаном независимости его ВС сократились и оптимизировались. Численность ВС — около 65 тыс.

12.28 Сообщения о дефектах

12.28 Сообщения о дефектах Сообщения о дефектах являются средством для идентификации и регистрации аномального поведения программного средства, несогласованности процессов с планами ПО и стандартами разработки ПО и недостатков документации жизненного цикла ПО.