3.10. Скрывающие преобразования и атакующие воздействия с памятью

3.10. Скрывающие преобразования и атакующие воздействия с памятью

Расширим основные результаты пункта 3.3 на простой класс атакующих воздействий и скрывающих преобразований с памятью. Реальные скрывающие преобразования во многом определяются корреляционными зависимостями между элементами используемых контейнеров. Практически используемые методы скрытия в контейнерах, представляющие собой изображения и речевые сигналы, во многом базируются на хорошо разработанных методах блочного преобразования, таких как дискретное косинусное преобразование, вейвлет-преобразование, векторное квантование и других, в которых на длине блока преобразования имеется существенная зависимость от других элементов блока. И так как скрывающее преобразование синтезируется с учетом той памяти, то нарушитель также использует атакующее воздействие с соответствующей памятью. Например, при скрытии информации в изображении с использованием алгоритма сжатия JPEG целесообразно строить атакующее воздействие, искажающее соответствующим образом весь блок пикселов (обычно матрицу 8

8 пикселов). Например, такие атакующие воздействия с памятью на блок реализованы в программе тестирования практических систем водяного знака Stirmark [22]. В этой программе комплексно используется ряд атакующих воздействий, таких как сжатие изображений по алгоритму JPEG, модификация и фильтрация значений яркости блоков пикселов, удаление и перестановка в изображении строк и столбцов пикселов, сдвиг и обрезание краев изображения и т. д.

8 пикселов). Например, такие атакующие воздействия с памятью на блок реализованы в программе тестирования практических систем водяного знака Stirmark [22]. В этой программе комплексно используется ряд атакующих воздействий, таких как сжатие изображений по алгоритму JPEG, модификация и фильтрация значений яркости блоков пикселов, удаление и перестановка в изображении строк и столбцов пикселов, сдвиг и обрезание краев изображения и т. д.

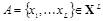

Дадим формальное описание скрывающего преобразования атакующего воздействия с памятью. Пусть скрывающее преобразование и атакующее воздействие учитывают зависимости между элементами контейнера, отстоящими друг от друга не более чем на L позиций. Назовем L глубиной памяти скрывающего преобразования и атакующего воздействия. Из последовательности контейнера

, в которой N > L, скрывающий информацию и атакующий формирует блоки с памятью вида

, в которой N > L, скрывающий информацию и атакующий формирует блоки с памятью вида

и

и

, соответственно. Пусть

, соответственно. Пусть

есть условная функция распределения из множества

есть условная функция распределения из множества

во множество

во множество

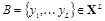

, для которой выполняется ограничение вида (3.2). Рассмотрим блочное атакующее воздействие без памяти, описываемое расширением

, для которой выполняется ограничение вида (3.2). Рассмотрим блочное атакующее воздействие без памяти, описываемое расширением

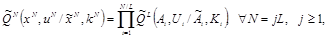

:

:

где

есть i-ый блок вида

есть i-ый блок вида

и

и

. Заметим, что длина блока N стегосистемы выбрана кратной глубине памяти L.

. Заметим, что длина блока N стегосистемы выбрана кратной глубине памяти L.

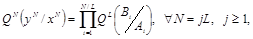

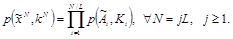

Функцию совместного распределения контейнера и ключа аналогичным образом представим в виде

Коль в стегосистемах используются зависимости между ключами и контейнерами, то из наличия памяти в контейнере должно следовать наличие аналогичной памяти в ключе стегосистемы. И если между элементами контейнера наблюдаются существенные корреляционные зависимости, что справедливо для большинства реальных контейнеров практически используемых стегосистем, то между элементами ключа стегосистемы также должны быть существенные корреляционные зависимости. Такие свойства ключа стегосистем существенно отличают их от криптосистем. В криптосистемах наличие каких-либо зависимостей между элементами ключа является признаком низкой криптографической стойкости.

Определение 3.10: Блочное скрывающее преобразование без памяти, приводящее к искажению не более

, описывается произведением условных функций распределения вида

, описывается произведением условных функций распределения вида

из множества

во множество

во множество

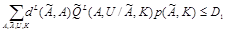

таких, что

таких, что

. (3.27)

. (3.27)

Определение 3.11: Обобщенное блочное скрывающее преобразование без памяти, приводящих к искажению не более

, описывается множеством

, описывается множеством

всех блочных скрывающих преобразований без памяти, удовлетворяющих условию (3.27).

всех блочных скрывающих преобразований без памяти, удовлетворяющих условию (3.27).

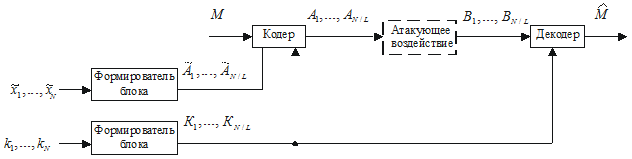

Структурная схема стегосистемы при скрывающих преобразованиях и атакующих воздействиях с памятью показана на рис. 3.10.

Рис. 3.10. Структурная схема стегосистемы при скрывающих преобразованиях и атакующих воздействиях с памятью

Рассмотрим следующий результат, который является следствием теоремы 3.3 при использовании алфавитов

и

и

вместо алфавитов

вместо алфавитов

и

и

. Алфавит

. Алфавит

может быть представлен в форме произведения

может быть представлен в форме произведения

без потери общности.

без потери общности.

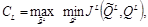

Теорема 3.11: Пусть атакующему известно описание скрывающего преобразования, а декодер знает описание и скрывающего преобразования и атакующего воздействия с глубиной памяти не более L. При любой атаке, приводящей к искажению не более

, скорость R достижима, если и только если

, скорость R достижима, если и только если

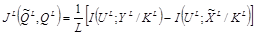

, где

, где

(3.28)

(3.28)

,

,

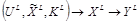

и цепочка переходов

есть марковская цепь.

есть марковская цепь.

Таким образом, если скрывающее преобразование имеет память ограниченной длины, то используя стандартный в теории связи прием укрупнения алфавитов, можно привести его к преобразованию без памяти. Такой же подход годится для атакующего воздействия с памятью, и в целом потенциальные возможности по достоверной передаче скрываемой информации и возможности по ее подавлению помехой не изменяются. Однако здесь надо учитывать, что для построения оптимальной стегосистемы и для оптимального ее подавления необходимо существенно увеличить размерность решаемых вычислительных задач, а сложность их решения, как правило, экспоненциально зависит от их размерности.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Защита ВЛ от воздействия окружающей среды

Защита ВЛ от воздействия окружающей среды Вопрос. Какое исполнение должны иметь стальные канаты, применяемые в качестве грозозащитных тросов, оттяжек и элементов опор?Ответ. Должны иметь коррозионно-стойкое исполнение с учетом вида и степени агрессивности среды в

ПРИЛОЖЕНИЕ 2 ТИПОВЫЕ МОДЕЛИ ИЗОБРЕТАТЕЛЬСКИХ ЗАДАЧ И ИХ ВЕПОЛЬНЫЕ ПРЕОБРАЗОВАНИЯ

ПРИЛОЖЕНИЕ 2 ТИПОВЫЕ МОДЕЛИ ИЗОБРЕТАТЕЛЬСКИХ ЗАДАЧ И ИХ ВЕПОЛЬНЫЕ ПРЕОБРАЗОВАНИЯ Тип 1. Дан один элемент 1. Вещество плохо поддается управлению (обнаружению, измерению, изменению); требуется обеспечить эффективное управление.а. Общий путь решения задач этого класса -

Глава 19 Атомные атакующие подлодки

Глава 19 Атомные атакующие подлодки В этой главе• 62 подлодки класса «Лос-Анджелес».• Значение стали HY-100.• Класс «Вирджиния» — подлодки будущего.• Последние достижения в видео — и аудиооборудовании.• Глубоководные подлодки и морское дно.Вы уже знаете достаточно

Защита ВЛ от воздействия окружающей среды

Защита ВЛ от воздействия окружающей среды Вопрос 278. Какое исполнение должны иметь стальные канаты, применяемые в качестве грозозащитных тросов, оттяжек и элементов опор?Ответ. Должны иметь коррозионно-стойкое исполнение с учетом вида и степени агрессивности среды в

5.3. Скрытие данных в области преобразования

5.3. Скрытие данных в области преобразования 5.3.1. Выбор преобразования для скрытия данных В большинстве методов скрытия данных в изображениях используется та или иная декомпозиция изображения — контейнера. Среди всех линейных ортогональных преобразований наибольшую

5.3.1. Выбор преобразования для скрытия данных

5.3.1. Выбор преобразования для скрытия данных В большинстве методов скрытия данных в изображениях используется та или иная декомпозиция изображения — контейнера. Среди всех линейных ортогональных преобразований наибольшую популярность в стеганографии получили

5.3. Мифы как инструмент воздействия на людей

5.3. Мифы как инструмент воздействия на людей Чтобы действовать, нам необходима завеса иллюзий. Д.

6.6. Средства информационного воздействия и защита здоровья

6.6. Средства информационного воздействия и защита здоровья В правовом отношении внимание к вопросам здоровья наших граждан, и прежде всего детей, в последние годы заметно возросло. Это внимание распространяется и на информационную сферу как на потенциальный источник не

6.5. Преобразования объектов

6.5. Преобразования объектов Данный раздел продолжает разговор о приемах редактирования объектов в дизайнере титров Adobe Title Designer. В нем пойдет речь о преобразованиях объекта титров как единого целого (перемещении объекта по полотну, масштабировании, поворотах и установке

5.1.3. Механизм воздействия

5.1.3. Механизм воздействия Сегодня существуют многочисленные теории, объясняющие механизм действия серебра на микроорганизмы. Наиболее распространенная – адсорбционная теория, в соответствии с которой клетка теряет жизнеспособность в результате взаимодействия

5.2.2. Механизм воздействия

5.2.2. Механизм воздействия Исследования по выяснению механизма антибактериального действия меди проводили еще в давние времена. Например, в 1973 г. ученые из лаборатории «Колумбус Баттел» провели всесторонний научный и патентный поиск, в котором собрали всю историю

40. Способы преобразования сигнала

40. Способы преобразования сигнала Преобразование в измерительных головках реализуется тремя способами.1. Механизм преобразования содержит только зубчатые механизмы.2. Преобразование осуществляется рычажно-зуб-чато, т. е. используются оба способа прикрепления

Датчики и преобразования

Датчики и преобразования Большинство операций в метрологии делается с электрическими величинами и сигналами. Можно представить себе неэлектрическую цивилизацию, фантасты и такое, и даже не такое придумали, но наша цивилизация пошла другим путем. То есть торной стезей

11.4.6. ЭЛЕКТРОННЫЕ АВТОМАТЫ С ПАМЯТЬЮ

11.4.6. ЭЛЕКТРОННЫЕ АВТОМАТЫ С ПАМЯТЬЮ В развитии интегральной схемотехники заслуживает упоминания такой этап, как синтез автоматов с памятью. В 1961 г. появились ставшие классическими работы В.М. Глушкова по синтезу автоматов, имеющих конечное множество внутренних