Вопрос 1. Анализ и типизация организационных и программно-аппаратных структур автоматизированных систем предприятия

Вопрос 1. Анализ и типизация организационных и программно-аппаратных структур автоматизированных систем предприятия

Под автоматизированной системой (АС) понимается человеко-машинная система, предназначенная для решения определенного круга прикладных задач. Большое многообразие областей применения АС, различия по количественному и качественному составу пользователей и обслуживающего персонала, содержанию и характеру обрабатываемой информации определяют специфичные особенности каждой АС и требуют их классификации с целью выработки общих принципов и универсальных решений по защите информации в каждом классе АС.

Учитывая, что реализация систем защиты информации является дорогостоящей задачей, при проектировании систем защиты каждой АС необходимо учитывать специфику угроз и их последствий с целью обоснования и минимизации затрат на разработку и эксплуатацию средств защиты [1].

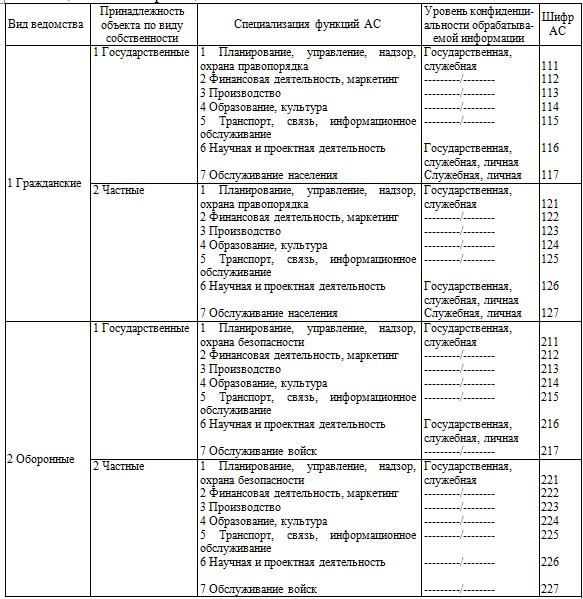

Возможно несколько взаимодополняющих подходов к классификации АС по области использования, характеру обрабатываемой информации, программно-аппаратной структуре. В табл.1 приведена классификация АС в зависимости от области их использования и уровня конфиденциальности обрабатываемой информации.

Принадлежность к определенному ведомству характеризует степень глобального ущерба, который, в принципе, может быть нанесен в результате утечки или искажения информации, причем нарушение защиты информации в АС гражданских ведомств, как правило, ведет к экономическим потерям, в то время как в оборонных ведомствах приводит также к угрозе национальной безопасности государства.

Таблица 1. Классификация АС

Разделение объектов по виду собственности определяет, какие интересы превалируют при защите информации в АС: государственные или частные, а специализация функций АС в значительной степени определяет специфику угроз в конкретной АС.

Уровень конфиденциальности обрабатываемой информации соотносит ущерб с конкретным владельцем информации. Следует иметь в виду, что владелец информации, разрешая доступ к информации другим субъектам, определяет уровень конфиденциальности информации, что существенным образом сказывается на реализации системы разграничения доступа в АС.

В любой АС могут использоваться персональные ЭВМ (ПЭВМ), системы коллективного пользования (СКП) и вычислительные сети.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

4.4.5.1. Построение структур методом «сверху вниз». «Путь чипа»

4.4.5.1. Построение структур методом «сверху вниз». «Путь чипа» О создании структур методом «сверху вниз» говорил в своей известной речи (лекция 1959 года в Калифорнийском технологическом институте, с которой многие специалисты связывают зарождение нанонауки вообще)

16.1.1.2. Полимерные мицеллы (самоорганизация структур из полимеров и препарата)

16.1.1.2. Полимерные мицеллы (самоорганизация структур из полимеров и препарата) Известно, что амфифильные блок-сополимеры (то есть полимеры, содержащие одновременно и гидрофильные, и гидрофобные участки) в водных растворах могут самопроизвольно образовывать сложные

На пути к созданию автоматизированных предприятий

На пути к созданию автоматизированных предприятий Промышленные роботы — это функциональные элементы производства, которые конструируются и создаются человеком на основе все более глубокого понимания законов природы. Их применение идет по трем основным направлениям

Лекция 5 Концептуальные основы защиты информации в автоматизированных системах

Лекция 5 Концептуальные основы защиты информации в автоматизированных системах Учебные вопросы:1. Анализ и типизация организационных и программно-аппаратных структур автоматизированных систем предприятия2. Анализ возможных угроз и их специфика в различных типах

Вопрос 2. Анализ возможных угроз и их специфика в различных типах АС

Вопрос 2. Анализ возможных угроз и их специфика в различных типах АС Событие (или действие), которое может вызвать нарушение функционирования АС, называется угрозой. Возможность нарушения нормальной работы АС зависит от наличия в ней уязвимых мест. Количество и специфика

Вопрос 2. Анализ состояния банковских автоматизированных систем с точки зрения безопасности

Вопрос 2. Анализ состояния банковских автоматизированных систем с точки зрения безопасности Под безопасностью АСОИБ будем понимать ее свойство, выражающееся в способности противодействовать попыткам нанесения ущерба владельцам и пользователям системы при различных

Вопрос 3. Принципы защиты банковских автоматизированных систем

Вопрос 3. Принципы защиты банковских автоматизированных систем Каждую систему обработки информации защиты следует разрабатывать индивидуально учитывая следующие особенности:? организационную структуру банка;? объем и характер информационных потоков (внутри банка в

Вопрос 3. Классы защищенности автоматизированных систем

Вопрос 3. Классы защищенности автоматизированных систем Под АС понимается ориентированная на конкретных пользователей система обработки данных.Документы ГТК устанавливают девять классов защищенности АС от НСД, каждый из которых характеризуется определенной

Вопрос 2. Сравнительный анализ и основные определения математических моделей обеспечения безопасности информации

Вопрос 2. Сравнительный анализ и основные определения математических моделей обеспечения безопасности информации Существующие технологии формального описания процессов обеспечения безопасности информации основываются на понятиях теории конечных автоматов, теории

Вопрос 2. Программно-аппаратные методы и средства защиты

Вопрос 2. Программно-аппаратные методы и средства защиты В современных персональных ЭВМ реализован принцип разделения программных и аппаратных средств. Поэтому программные вирусы и «троянские кони» не могут эффективно влиять на аппаратуру, исключением случаев, когда

5.4. Статистический анализ безопасности при сертификации систем качества

5.4. Статистический анализ безопасности при сертификации систем качества Цель статистического анализа безопасности при сертификации – оценка полноты выявления основных источников аварий и достаточности средств и мероприятий для достижения приемлемого уровня

4.2.5 Использование ресурсов аппаратных средств компьютера

4.2.5 Использование ресурсов аппаратных средств компьютера Разработчик должен проанализировать требования контракта, относящиеся к использованию ресурсов аппаратных средств компьютера (например, максимально возможная производительность процессора, объем памяти,

12.35 Руководство поддержки программно-аппаратных средств

12.35 Руководство поддержки программно-аппаратных средств Руководство поддержки программно-аппаратных средств содержит информацию, необходимую для программирования и перепрограммирования системных устройств программно-аппаратных средств. Это касается запоминающих и