3.2.1. Формулировка задачи информационного скрытия при активном противодействии нарушителя

3.2.1. Формулировка задачи информационного скрытия при активном противодействии нарушителя

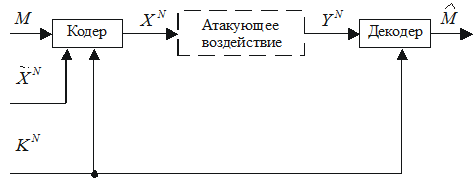

Используем традиционные для теоретического описания задач защиты информации обозначения. Рассмотрим обобщенную структурную схему стеганографической системы передачи скрываемых сообщений, представленную на рис. 3.1. Пусть источник контейнерных данных формирует случайную переменную

, берущую значения в множестве

, берущую значения в множестве

в соответствии с общеизвестным распределением контейнера p(

в соответствии с общеизвестным распределением контейнера p(

), источник секретного ключа формирует стегоключ K, принадлежащий множеству

), источник секретного ключа формирует стегоключ K, принадлежащий множеству

, и источник скрываемых сообщений формирует сообщение М из множества сообщений М.

, и источник скрываемых сообщений формирует сообщение М из множества сообщений М.

В задачах стеганографической защиты информации контейнер

есть блок данных или блок преобразованных данных (таких как коэффициенты дискретного косинусного преобразования или вейвлет — преобразования) изображений, видео, аудиосигналов, или некоторого другого множества контейнерных данных, в которые встраивается скрываемая информация. Алфавит

есть блок данных или блок преобразованных данных (таких как коэффициенты дискретного косинусного преобразования или вейвлет — преобразования) изображений, видео, аудиосигналов, или некоторого другого множества контейнерных данных, в которые встраивается скрываемая информация. Алфавит

может быть в зависимости от постановки задачи непрерывным (например, множеством неквантованных коэффициентов преобразования) или конечным дискретным (например, множеством квантованных коэффициентов преобразования).

может быть в зависимости от постановки задачи непрерывным (например, множеством неквантованных коэффициентов преобразования) или конечным дискретным (например, множеством квантованных коэффициентов преобразования).

Рис. 3.1. Обобщенная структурная схема стеганографической системы при активном противодействии нарушителя

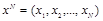

Пусть контейнер есть последовательность

с N независимо и идентично распределенными отсчетами в соответствии с p(

с N независимо и идентично распределенными отсчетами в соответствии с p(

).

).

Секретный ключ

доступен кодеру и декодеру стегосистемы. Каждый символ ключа Ki независимо и равновероятно распределен по функции p(K). По признаку наличия секретного ключа стегосистемы напоминают криптографические системы. Например, в системах шифрования секретный ключ предназначен для исключения возможности чтения нарушителем защищаемого сообщения. В отличие от криптографических систем, основной целью использования секретного ключа в рассматриваемых стегосистемах является обеспечение неопределенности для нарушителя распределения скрываемого сообщения в контейнере. Заметим, что в криптографии ключ и защищаемые сообщения должны быть взаимно независимы. Напротив, в ряде задач информационного скрытия полезно допускать зависимость между контейнером и ключом. Опишем эти зависимости, используя совместное распределение p(

доступен кодеру и декодеру стегосистемы. Каждый символ ключа Ki независимо и равновероятно распределен по функции p(K). По признаку наличия секретного ключа стегосистемы напоминают криптографические системы. Например, в системах шифрования секретный ключ предназначен для исключения возможности чтения нарушителем защищаемого сообщения. В отличие от криптографических систем, основной целью использования секретного ключа в рассматриваемых стегосистемах является обеспечение неопределенности для нарушителя распределения скрываемого сообщения в контейнере. Заметим, что в криптографии ключ и защищаемые сообщения должны быть взаимно независимы. Напротив, в ряде задач информационного скрытия полезно допускать зависимость между контейнером и ключом. Опишем эти зависимости, используя совместное распределение p(

,k). Пример таких зависимостей возникает, когда контейнерные данные доступны декодеру, что используется в ряде систем ЦВЗ [9,10]. В этом случае контейнер

,k). Пример таких зависимостей возникает, когда контейнерные данные доступны декодеру, что используется в ряде систем ЦВЗ [9,10]. В этом случае контейнер

может рассматриваться как часть секретного ключа. В других стегосистемах в качестве секретной ключевой информации могут использоваться выбранные отправителем хэш-функции [11], правило размещения водяных знаков в контейнере [12,13] или исходные данные для формирования псевдослучайных последовательностей в системах с расширением спектра контейнера [4,14].

может рассматриваться как часть секретного ключа. В других стегосистемах в качестве секретной ключевой информации могут использоваться выбранные отправителем хэш-функции [11], правило размещения водяных знаков в контейнере [12,13] или исходные данные для формирования псевдослучайных последовательностей в системах с расширением спектра контейнера [4,14].

В рассматриваемой обобщенной схеме стегосистемы скрываемые сообщения М равномерно распределены во множестве сообщений М и должны быть безошибочно переданы декодеру. Скрывающий информацию подает пустой контейнер

, ключ

, ключ

и сообщение М на вход стегокодера, формируя стегограмму

и сообщение М на вход стегокодера, формируя стегограмму

, передаваемую получателю по незащищенному каналу связи. Стего

, передаваемую получателю по незащищенному каналу связи. Стего

перехватывается и обрабатывается нарушителем с целью разрушения или удаления сообщения М. Искаженное нарушителем стего обозначим

перехватывается и обрабатывается нарушителем с целью разрушения или удаления сообщения М. Искаженное нарушителем стего обозначим

и опишем атакующее воздействие условной функцией распределения

и опишем атакующее воздействие условной функцией распределения

. Эта обработка включает, как частный случай, формирование искаженного стего в виде

. Эта обработка включает, как частный случай, формирование искаженного стего в виде

, где

, где

есть детерминированное отображение.

есть детерминированное отображение.

Нарушителю полезно знать описание стегосистемы, используемой скрывающим информацию, и использовать это знание для построения более эффективного атакующего воздействия

. В частности, если известная нарушителю система информационного скрытия не использует секретного ключа

. В частности, если известная нарушителю система информационного скрытия не использует секретного ключа

, нарушитель способен декодировать сообщение М и затем удалить его из стего

, нарушитель способен декодировать сообщение М и затем удалить его из стего

. Поэтому необходимо хранить описание бесключевой стегосистемы в секрете. Заметим, что история развития систем защиты информации, в частности, криптографических систем, свидетельствует, что не стоит надеяться на сохранение в тайне принципов построения системы защиты при ее широком применении. Поэтому нашим основным предположением является: нарушитель знает распределения всех переменных в стегосистеме и само описание стегосистемы, но не знает используемого секретного ключа (принцип Керкхофа для систем защиты информации).

. Поэтому необходимо хранить описание бесключевой стегосистемы в секрете. Заметим, что история развития систем защиты информации, в частности, криптографических систем, свидетельствует, что не стоит надеяться на сохранение в тайне принципов построения системы защиты при ее широком применении. Поэтому нашим основным предположением является: нарушитель знает распределения всех переменных в стегосистеме и само описание стегосистемы, но не знает используемого секретного ключа (принцип Керкхофа для систем защиты информации).

Пусть контейнер

, стего X и модифицированное нарушителем стего Y принадлежат одному и тому же множеству X. Декодер получателя вычисляет оценку

, стего X и модифицированное нарушителем стего Y принадлежат одному и тому же множеству X. Декодер получателя вычисляет оценку

исходного скрываемого сообщения

исходного скрываемого сообщения

. Если

. Если

, то атакующий сумел разрушить защищаемую стегосистемой информацию.

, то атакующий сумел разрушить защищаемую стегосистемой информацию.

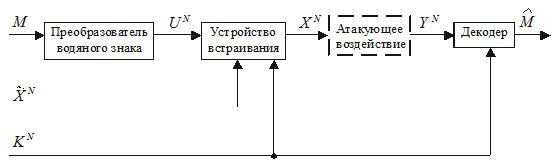

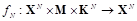

Рассмотрим часто используемую схему построения системы ЦВЗ, представленную на рис. 3.2. В данной схеме учитывается, что сообщение M обычно не принадлежит алфавиту X и имеет длину отличную от длины контейнера

. Например, если ЦВЗ представляет собой изображение фирменного знака производителя информационной продукции, то такой водяной знак по форме представления и по своим характеристикам существенно отличается от заверяемого контейнера. Поэтому скрываемое сообщение (ЦВЗ) M преобразуется в кодовую последовательность

. Например, если ЦВЗ представляет собой изображение фирменного знака производителя информационной продукции, то такой водяной знак по форме представления и по своим характеристикам существенно отличается от заверяемого контейнера. Поэтому скрываемое сообщение (ЦВЗ) M преобразуется в кодовую последовательность

длиной N символов,

длиной N символов,

. Эта операция преобразует водяной знак M к виду, удобному для встраивания в контейнер

. Эта операция преобразует водяной знак M к виду, удобному для встраивания в контейнер

. Заметим, что на рис. 3.2 показан случай, когда это преобразование независимо от контейнерного сигнала.

. Заметим, что на рис. 3.2 показан случай, когда это преобразование независимо от контейнерного сигнала.

Рис. 3.2. Структурная схема стегосистемы водяного знака при активном противодействии нарушителя

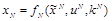

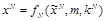

Заверенное водяным знаком стего в общем случае формируется по правилу

, где

, где

есть функция встраивания по ключу

есть функция встраивания по ключу

. В обозначении функции встраивания неявно указывается, что она выполняет преобразования над блоком длины N. В простейшем примере встраивание может выполняться по правилу

. В обозначении функции встраивания неявно указывается, что она выполняет преобразования над блоком длины N. В простейшем примере встраивание может выполняться по правилу

для

для

, где переменные

, где переменные

,

,

и

и

принадлежат конечному алфавиту

принадлежат конечному алфавиту

. В современных системах водяного знака применяются сложные построения функции

. В современных системах водяного знака применяются сложные построения функции

, учитывающие характеристики чувствительности органов зрения или слуха человека и не являющиеся аддитивными [15]. Преобразование

, учитывающие характеристики чувствительности органов зрения или слуха человека и не являющиеся аддитивными [15]. Преобразование

должно быть удобным для скрывающего информацию, а также должно минимизировать вносимые искажения в контейнер при условии обеспечения требуемой устойчивости к атакам нарушителя. Оптимальное построение таких функций представляет сложную задачу.

должно быть удобным для скрывающего информацию, а также должно минимизировать вносимые искажения в контейнер при условии обеспечения требуемой устойчивости к атакам нарушителя. Оптимальное построение таких функций представляет сложную задачу.

Формально определим вносимые искажения в стратегиях скрывающего информацию и нарушителя. Это завершает математическое описание стегосистемы и позволяет определить скорость безошибочной передачи для стегосистемы, представленной на рис. 3.1.

Пусть искажения в стегосистеме оцениваются в соответствии с ограниченной неотрицательной функцией вида

где

где

. Используемая мера искажения симметрична:

. Используемая мера искажения симметрична:

, выполнение равенства

, выполнение равенства

означает совпадение

означает совпадение

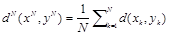

. Следовательно, используемая мера искажения является метрикой. Метрика искажений расширяется на последовательности длиной N символов

. Следовательно, используемая мера искажения является метрикой. Метрика искажений расширяется на последовательности длиной N символов

и

и

следующим образом:

следующим образом:

. Теория информационного скрытия использует классические метрики искажения, такие как метрики Хэмминга и Евклида, а также метрики, учитывающие особенности слуховой или зрительной чувствительности человека [16].

. Теория информационного скрытия использует классические метрики искажения, такие как метрики Хэмминга и Евклида, а также метрики, учитывающие особенности слуховой или зрительной чувствительности человека [16].

Назовем искажение контейнера

, вызванное встраиванием в него скрываемого сообщения

, вызванное встраиванием в него скрываемого сообщения

искажением кодирования.

искажением кодирования.

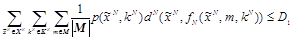

Определение 3.1: Стегосистема с длиной блока N, приводящая к искажению кодирования не более

, есть совокупность множеств скрываемых сообщений M, контейнеров

, есть совокупность множеств скрываемых сообщений M, контейнеров

, стего

, стего

и ключей

и ключей

и определенных на них функций кодирования fN и декодирования

и определенных на них функций кодирования fN и декодирования

, где есть отображение контейнера

, где есть отображение контейнера

, сообщения m и ключа

, сообщения m и ключа

в стего

в стего

. Это отображение ограничено величиной среднего искажения кодирования

. Это отображение ограничено величиной среднего искажения кодирования

:

:

; (3.1)

; (3.1)

а

есть декодирующее отображение принятой стегопоследовательности

есть декодирующее отображение принятой стегопоследовательности

и ключа

и ключа

в декодированное сообщение

в декодированное сообщение

Таким образом, величина

характеризует искажение контейнера, максимально допустимое при встраивании в него скрываемого сообщения. Данное определение, хотя формально описывает стегосистемы блочного типа, может быть расширено и на стегосистемы поточного типа, у которых окно обработки описывается скользящим блоком длины N. В этом случае параметр N стегосистемы по аналогии с непрерывными кодами может быть назван длиной кодового ограничения стегосистемы.

характеризует искажение контейнера, максимально допустимое при встраивании в него скрываемого сообщения. Данное определение, хотя формально описывает стегосистемы блочного типа, может быть расширено и на стегосистемы поточного типа, у которых окно обработки описывается скользящим блоком длины N. В этом случае параметр N стегосистемы по аналогии с непрерывными кодами может быть назван длиной кодового ограничения стегосистемы.

Обычно искажение

мало, так как встраиваемое в контейнер сообщение должно быть незаметным для нарушителя. В стегосистемах, в которых контейнер представляет полезный для получателя информационный сигнал, величина

мало, так как встраиваемое в контейнер сообщение должно быть незаметным для нарушителя. В стегосистемах, в которых контейнер представляет полезный для получателя информационный сигнал, величина

ограничивается отправителем сообщений для сохранения высокого качества контейнера. В системах ЦВЗ требование минимизации

ограничивается отправителем сообщений для сохранения высокого качества контейнера. В системах ЦВЗ требование минимизации

формулируется как требование прозрачности водяного знака, заверяющего контейнер.

формулируется как требование прозрачности водяного знака, заверяющего контейнер.

Заметим, что данное определение искажения использует усреднение относительно распределения

и относительно равномерного распределения сообщений. Это позволяет воспользоваться классическими методами теории информации, сформулированными К. Шенноном [1]. Также возможно, но более сложно использовать для анализа стегосистем максимальное искажение контейнеров, где максимум отыскивается для распределений

и относительно равномерного распределения сообщений. Это позволяет воспользоваться классическими методами теории информации, сформулированными К. Шенноном [1]. Также возможно, но более сложно использовать для анализа стегосистем максимальное искажение контейнеров, где максимум отыскивается для распределений

,

,

и m.

и m.

Распределения

, p(m) и выбор отображения fN определяют конкретный вид распределения

, p(m) и выбор отображения fN определяют конкретный вид распределения

множества формируемых стегограмм.

множества формируемых стегограмм.

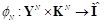

Определение 3.2: Атакующее воздействие без памяти, приводящее к искажению D2, описывается условной функцией распределения

из множества

из множества

во множество

во множество

, такой что

, такой что

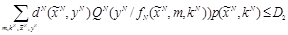

. (3.2)

. (3.2)

По определению

есть максимальная величина искажения стегограммы, вызванное преднамеренными действиями нарушителя. Физический смысл ограничения величины

есть максимальная величина искажения стегограммы, вызванное преднамеренными действиями нарушителя. Физический смысл ограничения величины

заключается в следующем. В системах ЦВЗ нарушитель, пытаясь удалить водяной знак из заверенного контейнера, вынужден сам уменьшать величину

заключается в следующем. В системах ЦВЗ нарушитель, пытаясь удалить водяной знак из заверенного контейнера, вынужден сам уменьшать величину

, чтобы не исказить ценный для него контейнер. В других стегосистемах величина

, чтобы не исказить ценный для него контейнер. В других стегосистемах величина

ограничивается имеющимся у атакующего энергетическим потенциалом постановки помех, возникающими помехами для других каналов связи при использовании совместного ресурса и другими причинами.

ограничивается имеющимся у атакующего энергетическим потенциалом постановки помех, возникающими помехами для других каналов связи при использовании совместного ресурса и другими причинами.

Резонно предположить, что для реальных стегосистем обычно выполняется соотношение D2 => D1.

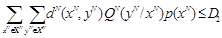

В соответствии с определением 3.2 атакующее воздействие описывается и ограничивается усредненными искажениями между множествами

и

и

. В других случаях, если атакующий знает описание функции fN, то атакующее воздействие описывается и ограничивается усредненным искажением между множествами

. В других случаях, если атакующий знает описание функции fN, то атакующее воздействие описывается и ограничивается усредненным искажением между множествами

и

и

:

:

. (3.3)

. (3.3)

Определение D2 в соответствии с выражением (3.3) предполагает, что нарушителю известны точные вероятностные характеристики контейнеров. Как будет показано далее, это обстоятельство существенно усложняет задачу обеспечения защищенности скрываемой информации, поэтому в стойких стегосистемах используются различные методы скрытия от нарушителя характеристик используемых контейнеров. Например, такие методы включают использование для встраивания подмножества контейнеров с вероятностными характеристиками, отличающимися от характеристик всего известного нарушителю множества контейнеров или рандомизированное сжатие контейнерного сигнала при встраивании в него скрываемого сообщения [17]. Поэтому вычисление искажения D2 в соответствии с определением 3.2 является более универсальным, так как нарушитель всегда имеет возможность изучать вероятностные характеристики наблюдаемых стего.

Имея описание стегосистемы и атакующего воздействия

можно описать состязание (игру) между скрывающим информацию и атакующим.

можно описать состязание (игру) между скрывающим информацию и атакующим.

Определение 3.3: Информационно-скрывающее противоборство, приводящее к искажениям (D1,D2), описывается взаимодействием используемой стегосистемы, приводящей к искажению кодирования D1, и атакующего воздействия, приводящего к искажению D2.

Скорость передачи скрываемых сообщений по стегоканалу определим в виде R=1/N log

. Скорость передачи R выражается в среднем числе бит скрываемых сообщений, безошибочно передаваемых (переносимых) одним символом (отсчетом) стегопоследовательности xN. Это определение созвучно «классическому» определению скорости передачи обычных сообщений по каналу передачи, выражаемой в среднем числе безошибочно передаваемых бит за одно использование канала [1].

. Скорость передачи R выражается в среднем числе бит скрываемых сообщений, безошибочно передаваемых (переносимых) одним символом (отсчетом) стегопоследовательности xN. Это определение созвучно «классическому» определению скорости передачи обычных сообщений по каналу передачи, выражаемой в среднем числе безошибочно передаваемых бит за одно использование канала [1].

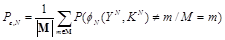

Вероятность разрушения скрываемого сообщения в стегопоследовательности длины N определим как

, (3.4)

, (3.4)

где скрываемые сообщения М равновероятно выбираются среди множества M. Вероятность

есть средняя вероятность того, что атакующий успешно исказит скрытно передаваемое сообщение, усредненная над множеством всех сообщений. Атакующий добивается успеха в информационном противоборстве, если декодированное на приеме сообщение не совпадет с встроенным в контейнер скрываемым сообщением, или декодер не способен принять однозначного решения.

есть средняя вероятность того, что атакующий успешно исказит скрытно передаваемое сообщение, усредненная над множеством всех сообщений. Атакующий добивается успеха в информационном противоборстве, если декодированное на приеме сообщение не совпадет с встроенным в контейнер скрываемым сообщением, или декодер не способен принять однозначного решения.

Теоретически достижимую скорость безошибочной передачи скрываемых сообщений и скрытую пропускную способность при искажениях не более величин (D1, D2) определим следующим образом.

Определение 3.4: Скорость R безошибочной передачи скрываемых сообщений достижима для искажений не более (D1, D2), если существует стегосистема с длиной блока N, приводящая к искажению кодирования не более D1 на скорости RN > R, такая что Рe,N ? 0 при N ? ? при любых атаках нарушителя, приводящих к искажению не более D2.

Определение 3.5: Скрытая пропускная способность С(D1, D2) есть супремум (верхняя грань) всех достижимых скоростей безошибочной передачи скрываемых сообщений при искажениях не более (D1, D2).

Отметим, что введенные определения средних искажений контейнеров при встраивании скрываемых сообщений и при атакующем воздействии нарушителя, скорости передачи скрываемых сообщений и пропускной способности канала скрытой передачи соответствуют теоретико-информационному подходу К. Шеннона.

Таким образом, скрытая ПС есть верхний предел скорости безошибочной передачи скрываемых сообщений, при которой искажения контейнера, вызванные вложением в него данных сообщений и действиями нарушителя по разрушению этих сообщений, не превышают заданных величин. Как и ПС каналов передачи открытых сообщений, ПС каналов передачи скрываемых сообщений определяется в идеализированных условиях, в которых задержка кодирования/декодирования бесконечна (N ? ?), статистика контейнеров, скрываемых сообщений, стего и ключей точно известна, сложность построения стегосистемы неограничена. Очевидно, что такая скрытая ПС имеет смысл теоретического предела, указывающего области, в которых существуют и, соответственно, не существуют стегосистемы при заданных величинах искажений. Известно, что скорости реальных систем передачи открытых сообщений могут только приближаться к величине ПС открытых каналов, причем по мере приближения к ней вычислительная сложность реализации систем передачи растет сначала приблизительно по линейной, затем по квадратической и далее по экспоненциальной зависимости от длины блока кодирования N [1]. По всей вероятности, аналогичные зависимости роста сложности справедливы и для стегосистем по мере приближения скорости передачи скрываемых сообщений к величине скрытой ПС. Это предположение подтверждается имеющимся опытом построения стегосистем. Известно, что попытки увеличить скорость передачи скрываемых сообщений влекут за собой существенное усложнение методов скрытия информации [6,8].

Подчеркнем абсолютный характер величины скрытой ПС для произвольного передачи скрываемой информации. Если требуемая скорость передачи скрываемых сообщений меньше величины скрытой ПС, то обеспечение безошибочной передачи в принципе возможно, и имеет смысл разрабатывать принципы построения реализующей эту скрытую ПС стегосистему. Если это соотношение не выполняется, то безошибочная передача невозможна при любых принципах построения стегосистем.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

ЗАДАЧИ

ЗАДАЧИ Попробуйте решить несколько учебных задач. Это несложные задачи, для их решения достаточно знать изложенные выше простейшие правила вепольного анализа.Решить учебную задачу означает: указать правило, на основе которого решается данная задача; дать конкретный

ЗАДАЧИ

ЗАДАЧИ Приведены шесть задач, на которых можно потренироваться в применении АРИЗ. Нужно сделать записи решения этих задач с шага 2.2 по шаг 4.2. Оценивать полученные решения пока следует не по конечному ответу, а только по точности выполнения шагов. Если вы а) не нарушили

ЗАДАЧИ

ЗАДАЧИ Приемы подобны инструментам - сами по себе они не работают. Нужно потренироваться в их применении, порешать несколько десятков задач,Для начала решите хотя бы четыре задачи.Задача 42Горячие газообразные нефтепродукты при движении по трубам образуют твердые

ЗАДАЧИ

ЗАДАЧИ Если вы внимательно читаете книгу, нетрудно сразу решить задачи 50-52. Следующие три задачи несколько труднее. Сначала сформулируйте для них ИКР и ФП. Подумайте, что именно должен сделать искомый физический эффект, чтобы устранять ФП. Затем используйте таблицу

ЗАДАЧИ

ЗАДАЧИ Задачи 57-59 вы решите легко, хотя они весьма трудны для тех, кто не слышал о стандартах. А вот с задачей 60 придется поработать без спешки, терпеливо. Решение этой задачи можно развернуть в интересное исследование.Задача 57В а. с. № 206 207 описан станок для нарезания

3.2. Информационное скрытие при активном противодействии нарушителя

3.2. Информационное скрытие при активном противодействии нарушителя В рамках первого подхода к оценке скрытой пропускной способности рассмотрим общую формулировку задачи информационного скрытия при активном противодействии, оказываемым нарушителем. Основные

3.3. Скрытая пропускная способность противника при активном противодействии нарушителя

3.3. Скрытая пропускная способность противника при активном противодействии нарушителя 3.3.1. Основная теорема информационного скрытия при активном противодействии нарушителя Исследуем скрытую ПС при активном противодействии нарушителя, стремящегося разрушить скрытно

3.3.1. Основная теорема информационного скрытия при активном противодействии нарушителя

3.3.1. Основная теорема информационного скрытия при активном противодействии нарушителя Исследуем скрытую ПС при активном противодействии нарушителя, стремящегося разрушить скрытно передаваемую информацию. Информационно-скрывающее противоборство между отправителем

3.5. Теоретико-игровая формулировка информационно-скрывающего противоборства

3.5. Теоретико-игровая формулировка информационно-скрывающего противоборства Скрывающий информацию выбирает алфавит и скрывающее преобразование из множества . Атакующий выбирает атакующее воздействие из множества . В теореме 3.3 предполагается, что атакующий

5.3.1. Выбор преобразования для скрытия данных

5.3.1. Выбор преобразования для скрытия данных В большинстве методов скрытия данных в изображениях используется та или иная декомпозиция изображения — контейнера. Среди всех линейных ортогональных преобразований наибольшую популярность в стеганографии получили

Глава 5 СУЩНОСТЬ И МЕТОДЫ ИНФОРМАЦИОННОГО ВОЗДЕЙСТВИЯ НА ЧЕЛОВЕКА

Глава 5 СУЩНОСТЬ И МЕТОДЫ ИНФОРМАЦИОННОГО ВОЗДЕЙСТВИЯ НА ЧЕЛОВЕКА Лучшие обманы – те, при которых вы как бы предоставляете другому человеку выбор: у ваших жертв возникает иллюзия свободы выбора, а на самом деле они лишь марионетки. Роберт

6.6. Средства информационного воздействия и защита здоровья

6.6. Средства информационного воздействия и защита здоровья В правовом отношении внимание к вопросам здоровья наших граждан, и прежде всего детей, в последние годы заметно возросло. Это внимание распространяется и на информационную сферу как на потенциальный источник не

2. ТРЕБОВАНИЯ К СОДЕРЖАНИЮ ДОКУМЕНТОВ 2.1. Описание информационного обеспечения АСУ

2. ТРЕБОВАНИЯ К СОДЕРЖАНИЮ ДОКУМЕНТОВ 2.1. Описание информационного обеспечения АСУ 2.1.1. Документ должен состоять из следующих разделов:принципы организации информационного обеспечения;организация сбора и передачи информации;построение системы классификации и

Управление кораблем Apollo на активном участке траектории полета

Управление кораблем Apollo на активном участке траектории полета ЦАП на активных участках траектории полета вырабатывает команды на управление вектором тяги ат и осуществляет управление ориентацией корабля и вектора тяги в соответствии с вырабатываемыми командами.Так

Аварийное возвращение на активном участке выхода на траекторию ИСЛ

Аварийное возвращение на активном участке выхода на траекторию ИСЛ Если ЖРД служебного отсека отказал вначале активного участка выхода на орбиту ИСЛ, возвращение командного отсека в точку антипода, можно осуществить тремя методами.Метод I. Если ЖРД служебного отсека