3.5. Теоретико-игровая формулировка информационно-скрывающего противоборства

3.5. Теоретико-игровая формулировка информационно-скрывающего противоборства

Скрывающий информацию выбирает алфавит

и скрывающее преобразование

и скрывающее преобразование

из множества

из множества

. Атакующий выбирает атакующее воздействие

. Атакующий выбирает атакующее воздействие

из множества

из множества

. В теореме 3.3 предполагается, что атакующий знает распределение

. В теореме 3.3 предполагается, что атакующий знает распределение

, а декодер знает распределения Q и

, а декодер знает распределения Q и

. Это вполне разумное предположение, хотя оно может в некоторых случаях и не выполняться на практике. Рассмотрим теоретико-игровую постановку противоборства между скрывающим информацию и атакующим.

. Это вполне разумное предположение, хотя оно может в некоторых случаях и не выполняться на практике. Рассмотрим теоретико-игровую постановку противоборства между скрывающим информацию и атакующим.

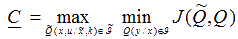

Скрывающий информацию. Он желает обеспечить гарантированную скорость безошибочной передачи при любой атаке, при которой атакующее воздействие приводит к величине искажения не более

согласно выражения (3.7). Пусть он синтезирует стегосистему при предположении, что атакующий знает описание используемого скрывающего преобразования. При этом предположении скрывающий информацию может гарантировать, что минимальная скорость безошибочной передачи скрытой информации определяется выражением (3.9), которое для удобства повторяем:

согласно выражения (3.7). Пусть он синтезирует стегосистему при предположении, что атакующий знает описание используемого скрывающего преобразования. При этом предположении скрывающий информацию может гарантировать, что минимальная скорость безошибочной передачи скрытой информации определяется выражением (3.9), которое для удобства повторяем:

.

.

Такой метод часто рассматривается как безопасная стратегия в теории игр [21]. Для максимизации скорости согласно выражения (3.9), декодер получателя должен знать описание используемого атакующего воздействия.

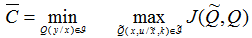

Атакующий: Он стремится минимизировать скорость безошибочной передачи при любой стратегии скрытия информации, которая удовлетворяет искажению кодирования не более

согласно выражения (3.5). Соответственно, нарушитель должен знать описание используемого скрывающего преобразования. Он может строить атакующее воздействие при прежнем предположении, что скрывающий информацию и декодер знают вероятностные характеристики используемого воздействия. При этом предположении, зная описание используемого скрывающего преобразования, атакующий может гарантировать, что скрываемая информация не способна надежно передаваться на скорости большей, чем

согласно выражения (3.5). Соответственно, нарушитель должен знать описание используемого скрывающего преобразования. Он может строить атакующее воздействие при прежнем предположении, что скрывающий информацию и декодер знают вероятностные характеристики используемого воздействия. При этом предположении, зная описание используемого скрывающего преобразования, атакующий может гарантировать, что скрываемая информация не способна надежно передаваться на скорости большей, чем

. (3.14)

. (3.14)

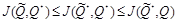

Седловая точка. В соответствии с терминологией теории игр, величины пропускной способности согласно выражений (3.9) и (3.14) являются, соответственно, нижней и верхней ценой игры [21]. Если они равны, их значение определяет седловую точку игры. Скрывающий информацию и атакующий выбирают, соответственно, распределения

и

и

, которые удовлетворяют условию седловой точки.

, которые удовлетворяют условию седловой точки.

Если какая-либо из противоборствующих сторон выбирает стратегию, отличающуюся от условия седловой точки, а вторая сторона придерживается условия седловой точки, то первая сторона уменьшает свои шансы на успех

,

,

. (3.15)

. (3.15)

Из выражения (3.15) видно, что если нарушитель использует неоптимальную стратегию

, то величина скрытой ПС может быть увеличена по сравнению со случаем равновесия игры (

, то величина скрытой ПС может быть увеличена по сравнению со случаем равновесия игры (

). Соответственно, если скрывающий информацию отклоняется от своей оптимальной стратегии

). Соответственно, если скрывающий информацию отклоняется от своей оптимальной стратегии

, то величина скрытой ПС может быть уменьшена.

, то величина скрытой ПС может быть уменьшена.

Таким образом, если действия противоборствующих сторон заранее известны (случай чистых стратегий обоих игроков), то обоим целесообразно придерживаться условия седловой точки игры. Этот случай удобен для расчета величины скрытой ПС стегоканала. Однако в реальных информационно-скрывающих системах противоборствующие стороны стремятся скрыть стратегию своих действий. Атакующий может попытаться достоверно определить используемое скрывающее преобразование, анализируя перехваченные стего. Соответственно, декодер может пытаться вычислить вероятностные характеристики атакующего воздействия, анализируя искаженные стего. Для достоверной оценки

и

и

необходимо иметь универсальный декодер на множестве

необходимо иметь универсальный декодер на множестве

и

и

, соответственно. Существует развитая теория универсального декодирования для составных каналов [18], но расширение этой теории и построение практически реализуемых алгоритмов универсального декодирования для информационно-скрывающих систем пока является нерешенной проблемой. Поэтому для реальных стегосистем характерны ситуации, когда точные описания стратегий действий игроков неизвестны.

, соответственно. Существует развитая теория универсального декодирования для составных каналов [18], но расширение этой теории и построение практически реализуемых алгоритмов универсального декодирования для информационно-скрывающих систем пока является нерешенной проблемой. Поэтому для реальных стегосистем характерны ситуации, когда точные описания стратегий действий игроков неизвестны.

Смешанные стратегии: Рассмотрим случай, когда игроки не знают стратегию оппонента. Это означает использование смешанной стратегии в теоретико-игровой терминологии. В этом случае скрывающий информацию и атакующий неизвестным для противостоящей стороны образом выбирают используемые стратегии

и Q в соответствии с вероятностными распределениями

и Q в соответствии с вероятностными распределениями

и

и

.

.

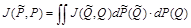

Таким образом, скрывающее преобразование и атакующее воздействие могут быть неэргодичны на длительных промежутках. Например, множество возможных стратегий для атакующего может включать недетерминированно выбираемые атаки из программы Stirmark [22]. Эта программа широко используется для тестирования практических систем водяного знака, использующих в качестве контейнера изображение. Множество возможных стратегий для скрывающего информацию может включать стратегию рандомизированного кодирования с расширением спектра [4], или недетерминированное квантование контейнера [23], или недетерминированные встраивание с одновременным изменением скрываемого речевого сигнала и контейнерного речевого сигнала [24]. При использовании смешанных стратегий скрывающий информацию на распределении

, максимизирует платеж, равный

, максимизирует платеж, равный

, а атакующий минимизирует этот платеж на распределении

, а атакующий минимизирует этот платеж на распределении

. Для неэргодических скрывающих преобразований и атакующих воздействий определим средние искажения в виде

. Для неэргодических скрывающих преобразований и атакующих воздействий определим средние искажения в виде

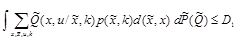

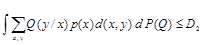

, (3.16)

, (3.16)

, (3.17)

, (3.17)

на распределениях

и

и

. Преимущество определения искажений в виде (3.16) и (3.17) заключается в том, что требуется учитывать только два искажения вместо значений искажений для каждой возможной пары распределений

. Преимущество определения искажений в виде (3.16) и (3.17) заключается в том, что требуется учитывать только два искажения вместо значений искажений для каждой возможной пары распределений

в выражениях (3.5) и (3.7).

в выражениях (3.5) и (3.7).

Однако точное описание информационно-скрывающего противоборства при смешанных стратегиях противостоящих сторон затруднительно, так как возможное множество

зависит от множества

зависит от множества

при распределении

при распределении

. В соответствии с теоретико-игровой терминологией, эти множества являются связанными [21]. К счастью, в некоторых случаях связь между этими множествами может быть несущественной. Например, это выполняется при малых величинах искажений

. В соответствии с теоретико-игровой терминологией, эти множества являются связанными [21]. К счастью, в некоторых случаях связь между этими множествами может быть несущественной. Например, это выполняется при малых величинах искажений

и

и

по сравнению с энергией контейнера, независимых от информационно-скрывающей стратегии, когда распределение

по сравнению с энергией контейнера, независимых от информационно-скрывающей стратегии, когда распределение

стегограмм асимптотически приближается к распределению

стегограмм асимптотически приближается к распределению

контейнеров. Этот случай будет далее рассмотрен в пункте 3.8. Если зависимость между множествами

контейнеров. Этот случай будет далее рассмотрен в пункте 3.8. Если зависимость между множествами

и

и

является незначительной, то теоретико-игровой анализ дает следующие результаты. Сначала заметим, что функция

является незначительной, то теоретико-игровой анализ дает следующие результаты. Сначала заметим, что функция

непрерывна и ограничена сверху и снизу, и ее аргументы принадлежат компактному подмножеству. В общем случае функция

непрерывна и ограничена сверху и снизу, и ее аргументы принадлежат компактному подмножеству. В общем случае функция

выпукла в Q, но не вогнута в

выпукла в Q, но не вогнута в

. Следовательно, оптимальной стратегией атакующего является чистая стратегия, в то время как оптимальной стратегией для скрывающего информацию есть смешанная стратегия.

. Следовательно, оптимальной стратегией атакующего является чистая стратегия, в то время как оптимальной стратегией для скрывающего информацию есть смешанная стратегия.

Отметим, что использование смешанной стратегии защиты информации характерно для многих задач передачи информации в условиях преднамеренных помех. Примером является работа радиолинии в режиме псевдослучайной перестройки рабочей частоты (ППРЧ). Перескоки по частоте непредсказуемы для атакующего, осуществляющего радиоэлектронное подавление радиолинии. Атакующий, зная, что вероятность использования каждого значения частоты примерно равновероятна, максимизирует свои шансы на подавление радиолинии формированием заградительной помехи с равновероятным распределением в полосе рабочих частот. Известно, что выбор рандомизированной стратегии отправителем (работа в режиме ППРЧ) существенно повышает его шансы на доставку сообщений в условиях радиоэлектронного подавления, а выбор атакующим чистой стратегии максимизирует вероятность успешного подавления [25]. Возвращаясь к стегосистемам, отметим, что скрывающий информацию существенно повышает свои шансы на безошибочную доставку скрываемых сообщений в условиях активного противодействия, если стратегия скрытия неизвестна оппоненту. Поэтому целесообразно держать в секрете от атакующего выбранное распределение

, а чтобы атакующий не смог определить его в процессе наблюдения за каналом, оно должно изменяться во времени непредсказуемым для оппонента образом.

, а чтобы атакующий не смог определить его в процессе наблюдения за каналом, оно должно изменяться во времени непредсказуемым для оппонента образом.

Приведем простой пример смешанной стратегии скрывающего информацию и чистой стратегии атакующего. Пусть отправитель и получатель скрываемых сообщений для их встраивания и извлечения используют синхронно работающие криптографически стойкие генераторы псевдослучайных последовательностей. Напомним, что криптографически стойким генератором называется такой генератор, для которого нарушитель с полиномиально ограниченными вычислительными ресурсами, наблюдая за его выходной последовательностью произвольной длины, не в состоянии предсказать очередной генерируемый символ с вероятностью выше вероятности случайного угадывания [26]. В качестве начального заполнения в такие генераторы отправителем и получателем скрываемых сообщений записывается секретный ключ, и генераторы одновременно запускаются. Выходная последовательность генератора определяет те элементы контейнера, в которые встраиваются скрываемые сообщения, а оставшиеся элементы контейнера передаются без изменения. Если нарушитель не в состоянии различить между собой элементы стего и пустого контейнера, то для него оптимальное подавление стегоканала заключается в наложении на перехватываемую последовательность равновероятных ошибок. В описанной стегосистеме чем больше элементов пустого контейнера передается по сравнению с числом элементов стего, тем меньше вероятность разрушения скрываемых сообщений при фиксированной величине

.

.

Далее в главе 4 будет показано, что рандомизированная стратегия полезна и для скрытия в тайне факта передачи сообщений при пассивном нарушителе.

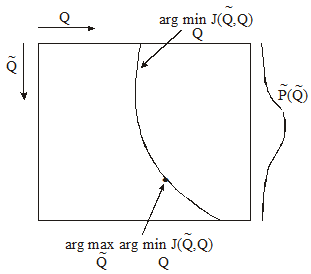

Рис. 3.5. Информационно-скрывающее противоборство при чистой стратегии атакующего и смешанной стратегии скрывающего информацию

На рис. 3.5 проиллюстрирована игра между скрывающим информацию и атакующим. Атакующий придерживается чистой стратегии в вероятностном распределении

, что на рисунке соответствует горизонтальной прямой, а скрывающий информацию — вероятностного распределения

, что на рисунке соответствует горизонтальной прямой, а скрывающий информацию — вероятностного распределения

, что на рисунке обозначено вертикальной кривой справа. Кривая в центре рисунка определяет возможные значения цены игры при данном атакующем воздействии. Выбором своей смешанной стратегии скрывающий информацию может повысить свой выигрыш. Для максимизации величины скрытой ПС он выбирает выгодную для себя точку на кривой в центре рисунка.

, что на рисунке обозначено вертикальной кривой справа. Кривая в центре рисунка определяет возможные значения цены игры при данном атакующем воздействии. Выбором своей смешанной стратегии скрывающий информацию может повысить свой выигрыш. Для максимизации величины скрытой ПС он выбирает выгодную для себя точку на кривой в центре рисунка.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Глава 2. Рождение идеи создания танковой информационно-управляющей системы

Глава 2. Рождение идеи создания танковой информационно-управляющей системы Усложнение требований к танку неизбежно приводило к его насыщению разнообразными радиоэлектронными приборами и системами, позволяющими резко повысит его эффективность. Вводимые системы

5.10. Безопасность информационно-коммуникационных систем

5.10. Безопасность информационно-коммуникационных систем Зависимость современного общества от информационных технологий настолько высока, что сбои в информационных системах способны привести к значительным инцидентам в «реальном» мире. Никому не надо объяснять, что

Вопрос 1. Понятие информационно-аналитической работы

Вопрос 1. Понятие информационно-аналитической работы Аналитические методы обработки информации очень важны и успешно используются большинством фирм. Не в последнюю очередь в аналитической обработке нуждаются сведения, получаемые и используемые службой безопасности

Лекция 7 Теоретические основы информационной безопасности в информационно-телекоммуникационных сетях

Лекция 7 Теоретические основы информационной безопасности в информационно-телекоммуникационных сетях Учебные вопросы:1. Обобщенная модель процессов информационной безопасности2. Унифицированная концепция защиты

3.2.1. Формулировка задачи информационного скрытия при активном противодействии нарушителя

3.2.1. Формулировка задачи информационного скрытия при активном противодействии нарушителя Используем традиционные для теоретического описания задач защиты информации обозначения. Рассмотрим обобщенную структурную схему стеганографической системы передачи

4.5. Теоретико-сложностный подход к оценке стойкости стеганографических систем

4.5. Теоретико-сложностный подход к оценке стойкости стеганографических систем Рассмотренные в работах [2], [3] информационно-теоретические модели стойкости стеганографических систем имеют существенные недостатки. Впервые на это было обращено внимание в статье [19]. Как

7.6.2. Пример автоматизированного информационно-аналитического комплекса в области качества и сертификации

7.6.2. Пример автоматизированного информационно-аналитического комплекса в области качества и сертификации Автоматизированный информационно-аналитический комплекс в области качества и сертификации – КС-комплекс (КСК) – предназначен для многоаспектного решения задач

8.2.3. ИНФОРМАЦИОННО-УПРАВЛЯЮЩИЕ СИСТЕМЫ

8.2.3. ИНФОРМАЦИОННО-УПРАВЛЯЮЩИЕ СИСТЕМЫ Для успешного выполнения боевых задач корабль должен знать свое местоположение в пространстве, обстановку вокруг себя и за горизонтом, иметь надежную связь с командным пунктом и надежные системы управления оружием.Первым видом

Грибунин Вадим Геннадьевич

Просмотр ограничен

Смотрите доступные для ознакомления главы 👉