4.5. Теоретико-сложностный подход к оценке стойкости стеганографических систем

4.5. Теоретико-сложностный подход к оценке стойкости стеганографических систем

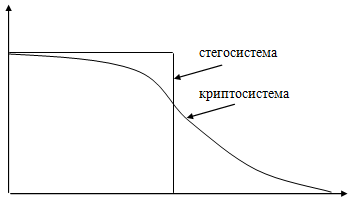

Рассмотренные в работах [2], [3] информационно-теоретические модели стойкости стеганографических систем имеют существенные недостатки. Впервые на это было обращено внимание в статье [19]. Как отмечено в этой работе, успешно применяемые для анализа криптосистем информационно- теоретические методы плохо подходят для анализа стегосистем. Причина этого в том, что процедура обнаружения скрытого сообщения не может быть смоделирована как непрерывный процесс. В самом деле, нарушитель может получить лишь два результата анализа подозрительного канала связи: либо он обнаружит факт присутствия стегосистемы, либо нет. Таким образом, мы имеем дело с прерывистым процессом, к которому неприменимы методы теории информации. В криптографии не так, там нарушитель может получать частичное знание об открытом сообщении (или ключе), и тем не менее система будет практически стойкой. Стегосистема же обязана быть совершенно стойкой по Шеннону. На рис. 4.11 на качественном уровне показана разность между криптосистемами и стегосистемами.

Рис. 4.11. Сравнение криптосистем и стегосистем. По оси ординат отложена степень секретности систем, по оси абсцисс — вычислительные ресурсы нарушителя

Осознание факта малопригодности информационно-теоретических моделей для анализа стегосистем повлекло за собой появление теоретико-сложностных подходов к оценке их стойкости [20]. В этой работе по-новому рассмотрено понятие стойкости стегосистем и построена конструктивная модель стойкой стегосистемы в виде вероятностной полиномиальной по времени игры между нарушителем и скрывающим информацию. К основным недостаткам информационно-теоретических моделей стегосистем можно отнести следующие.

1) Также как и в криптографии, на практике невозможно реализовать совершенно стойкую стегосистему. Можно показать, что реализация такой стегосистемы сводится к одноразовому блокноту (так называемому шифру Вернама). Таким образом, информационно-теоретические модели стегосистем неконструктивны.

2) Распределение вероятностей контейнеров на практике неизвестно, или известно с точностью до некоторой весьма и весьма приблизительной модели.

3) Используемые контейнеры отнюдь не являются реализацией случайного процесса, а, чаще всего, оцифрованными образами реальных физических объектов.

4) Вполне реалистично было бы предположить, что нарушитель имеет доступ лишь к ограниченным вычислительным ресурсам. Как и в криптографии достаточно потребовать, чтобы стегосистема выдерживала бы все полиномиальные тесты по ее обнаружению. Этот момент также не учитывают информационно-теоретические модели.

Рассмотрим модель стегосистемы, предложенную в работе [20]. Предположим, что имеется множество возможных контейнеров

, элементы которого

, элементы которого

порождаются некоторым полиномиальным алгоритмом. Встраиваемое сообщение

порождаются некоторым полиномиальным алгоритмом. Встраиваемое сообщение

, выбирается из множества возможных сообщений

, выбирается из множества возможных сообщений

. Стегосистема определяется тройкой

. Стегосистема определяется тройкой

полиномиальных алгоритмов.

полиномиальных алгоритмов.

Алгоритм G есть процесс генерации ключа, который в ответ на входную строку из единиц порождает псевдослучайный стегоключ

. В соответствие с принципом Керхгофа стойкость зависит от ключа, а его длина является параметром секретности стегосистемы. Алгоритм E выполняет внедрение информации, формируя на основе

. В соответствие с принципом Керхгофа стойкость зависит от ключа, а его длина является параметром секретности стегосистемы. Алгоритм E выполняет внедрение информации, формируя на основе

,

,

и k, стего

и k, стего

. Алгоритм D извлекает из s с использованием ключа k сообщение m. В случае, если контейнер s действительно содержал встроенное сообщение, то

. Алгоритм D извлекает из s с использованием ключа k сообщение m. В случае, если контейнер s действительно содержал встроенное сообщение, то

. Для определения наличия стегосистемы нарушитель должен решить следующую задачу:

. Для определения наличия стегосистемы нарушитель должен решить следующую задачу:

на основе контейнера

определить, существует ли ключ

определить, существует ли ключ

, порождаемый G и сообщение

, порождаемый G и сообщение

такие, что

такие, что

.

.

Интересно отметить, что если на структуру скрытого сообщения не накладывается никаких ограничений, то для многих стегосистем эта задача неразрешима. В самом деле, любая комбинация бит может быть вложением, и даже если нарушитель каким-то образом и заподозрит наличие скрытой связи, все равно ему невозможно будет доказать это третьей стороне. Поэтому, в работе [20] на структуру скрытого сообщения накладывается ограничение: оно должно иметь какой-то семантический смысл.

Далее, считается, что у нарушителя имеется стегосистема в виде «черного ящика», то есть он имеет возможность порождать стего из выбираемых им контейнеров и скрытых сообщений, не зная при этом ключа. Для этой цели у него имеется два оракула: один для генерации пустых контейнеров (стеганографический оракул), другой — для получения из них стего, то есть имитации алгоритма внедрения (оракул оценки). Так как оба оракула вероятностные, то в случае выбора первым оракулом несколько раз подряд одного и того же контейнера, стего будут получаться различными. Это помогает нарушителю выяснять структуру алгоритма внедрения, выбрав в качестве контейнера, например, однотоновое изображение.

Атака (игра) заключается в следующем. Нарушитель имеет неоднократную возможность генерировать контейнеры и соответствующие им стего, пытаясь выяснить структуру стегоалгоритма. При этом имеется то ограничение, что вся процедура должна быть полиномиальной по длине ключа и размеру контейнера. После того, как он закончил работу, ему предъявляются два случайно выбранных контейнера: один пустой, другой — заполненный. Стегосистема называется условно стойкой, если у нарушителя нет возможности правильного определения стего с вероятностью, незначительно отличающейся от 1/2. В работе [20] дано определение понятия «незначительно отличающейся» и приведено математическое описание вербально изложенной выше модели. Условно стойкая стегосистема сохраняет это свойство для всех возможных ключей и всех возможных контейнеров.

Ясно, что понятие условно стойкой стегосистемы более слабое, чем понятие стегосистемы, стойкой с информационо-теоретической точки зрения и включает ее как частный случай. Безусловно стойкая стегосистема в приведенной выше модели получается в случае, если снять ограничение полиномиальности во времени игры.

Каким образом построить условно стойкую стегосистему? Одна из возможностей, широко используемая и в криптографии, заключается во взятии за основу какой-нибудь трудной в вычислительном смысле математической задачи, например, обращение односторонней функции (разложение на множители, дискретное логарифмирование и т. д.). Тогда останется показать связь между невозможностью решения этой задачи и невозможностью вскрытия стегосистемы — и условно стойкая стегосистема построена. Из криптографии известно, что, к сожалению, вопрос построения доказуемо односторонней функции нерешен. В работе [20] показано, как можно построить стегосистему на основе известного криптоалгоритма RSA.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

7.7. Структурный подход

7.7. Структурный подход Логическое понятие мы определяем как элемент функционирования языковой системы. Теперь мы попытаемся дать общее определение кибернетического понятия «понятие», опираясь не на функциональный, а на структурный подход.Рассмотрим снова понятие

В.3 Адаптация работ, относящихся к оценке

В.3 Адаптация работ, относящихся к оценке Лица, вовлеченные в любую работу жизненного цикла проекта или процесса, проводят оценки либо своих собственных, либо других программных продуктов и работ. Настоящий стандарт группирует эти оценки в пять категорий, приведенных

§ 5.12 Материалистический подход в науке

§ 5.12 Материалистический подход в науке Релятивизм — Идеалистическое философское учение, отрицающее возможность объективного познания действительности вследствие якобы полной относительности наших знаний. Релятивист — Последователь, сторонник релятивизма. С.И.

Вопрос 1. Разновидности аналитических работ по оценке защищенности

Вопрос 1. Разновидности аналитических работ по оценке защищенности Большинство директоров служб автоматизации (CIO) и информационной безопасности (CISO) российских компаний наверняка задавалось вопросом: «Как оценить уровень защищенности информационных активов компании

3.5. Теоретико-игровая формулировка информационно-скрывающего противоборства

3.5. Теоретико-игровая формулировка информационно-скрывающего противоборства Скрывающий информацию выбирает алфавит и скрывающее преобразование из множества . Атакующий выбирает атакующее воздействие из множества . В теореме 3.3 предполагается, что атакующий

4.1. Понятие стеганографической стойкости

4.1. Понятие стеганографической стойкости По сравнению с достаточно хорошо исследованными криптографическими системами понятия и оценки безопасности стеганографических систем более сложны и допускают большее число их толкований [1–3]. В частности, это объясняется как

4.4. Практические оценки стойкости стегосистем

4.4. Практические оценки стойкости стегосистем 4.4.1. Постановка задачи практической оценки стегостойкости Ранее рассмотренные теоретические оценки стойкости стегосистем, например, теоретико-информационные, предполагают, что скрывающий информацию и нарушитель обладают

ПОЛОЖЕНИЕ ОБ ОЦЕНКЕ ГОТОВНОСТИ ЭЛЕКТРО– И ТЕПЛОСНАБЖАЮЩИХ ОРГАНИЗАЦИЙ К РАБОТЕ В ОСЕННЕ-ЗИМНИЙ ПЕРИОД

ПОЛОЖЕНИЕ ОБ ОЦЕНКЕ ГОТОВНОСТИ ЭЛЕКТРО– И ТЕПЛОСНАБЖАЮЩИХ ОРГАНИЗАЦИЙ К РАБОТЕ В ОСЕННЕ-ЗИМНИЙ ПЕРИОД СОГЛАСОВАНО ВРИО руководителя Федеральной службы по экологическому, технологическому и атомному надзору А. Б. МалышевПредседатель Правления ОАО РАО «ЕЭС России»A. Б.

И вновь «всемирный» подход…

И вновь «всемирный» подход… На этот раз Кеннеди решил действовать иначе и вернуться к казалось бы не оправдавшей себя тактике Эйзенхауэра в организации космического сотрудничества, а именно, использовать механизм ООН для недопущения милитаризации космоса. Подход этот,

6.1. Роль экспертизы (рейтинговой сертификации) в оценке эффективности инвестиционных проектов

6.1. Роль экспертизы (рейтинговой сертификации) в оценке эффективности инвестиционных проектов Важнейшая задача государственной экономической политики состоит в выявлении и поддержке конкурентоспособных предприятий. Выявление и государственная поддержка «быстрых»

2.12. Подход к идущему кораблю

2.12. Подход к идущему кораблю Бывают случаи, когда шлюпке необходимо подойти к идущему кораблю. Для этого шлюпка выходит на острый курсовой угол корабля с подветренной стороны и ложится на параллельный курс.Для выхода с наветренной стороны на подветренную шлюпке

3.4. Подход к плавающей мине

3.4. Подход к плавающей мине Один из возможных случаев боевого применения шлюпки- подрыв плавающей мины. Для выполнения этой задачи на шлюпку назначаются командир корабельной подрывной команды (он же командир шлюпки), минер из подрывной команды и хорошо обученные гребцы.

4.17. Подход к трапу корабля

4.17. Подход к трапу корабля На одномачтовой шлюпке подход к трапу корабля можно выполнять со спуском и без спуска парусов. В обоих случаях старшина ведет шлюпку в полный бейдевинд, правя на нижнюю площадку трапа, а затем по мере приближения к трапу приводит шлюпку в крутой

4.19. Подход к выстрелу и на бакштов

4.19. Подход к выстрелу и на бакштов Шлюпке под парусами разрешается подходить к выстрелу при ветре не более 3 баллов и только в тех случаях, когда вынуждает обстановка. Старшина ведет шлюпку в бейдевинд, правя на 10-15 м ниже нока выстрела. Приблизившись на указанное