4.1. Понятие стеганографической стойкости

4.1. Понятие стеганографической стойкости

По сравнению с достаточно хорошо исследованными криптографическими системами понятия и оценки безопасности стеганографических систем более сложны и допускают большее число их толкований [1–3]. В частности, это объясняется как недостаточной теоретической и практической проработкой вопросов безопасности стегосистем, так и большим разнообразием задач стеганографической защиты информации. Стегосистемы водяных знаков, в частности, должны выполнять задачу защиты авторских и имущественных прав на электронные сообщения при различных попытках активного нарушителя искажения или стирания встроенной в них аутентифицирующей информации. Формально говоря, системы ЦВЗ должны обеспечить аутентификацию отправителей электронных сообщений. Подобная задача может быть возложена на криптографические системы электронной цифровой подписи (ЭЦП) данных, но в отличие от стегосистем водяных знаков, известные системы ЭЦП не обеспечивают защиту авторства не только цифровых, но и аналоговых сообщений и в условиях, когда активный нарушитель вносит искажения в защищаемое сообщение и аутентифицирующую информацию. Иные требования по безопасности предъявляются к стегосистемам, предназначенным для скрытия факта передачи конфиденциальных сообщений от пассивного нарушителя. Также имеет свои особенности обеспечение имитостойкости стегосистем к вводу в скрытый канал передачи ложной информации [4,5].

Как и для криптографических систем защиты информации безопасность стегосистем описывается и оценивается их стойкостью (стеганографической стойкостью или для краткости стегостойкостью). Под стойкостью различных стегосистем понимается их способность скрывать от квалифицированного нарушителя факт скрытой передачи сообщений, способность противостоять попыткам нарушителя разрушить, исказить, удалить скрытно передаваемые сообщения, а также способность подтвердить или опровергнуть подлинность скрытно передаваемой информации.

В данном разделе рассмотрим определения стегостойкости, опишем классификацию атак на стегосистемы и попытаемся определить условия, в которых стегосистемы могут быть стойкими.

Исследуем стегосистемы, задачей которых является скрытая передача информации. В криптографических системах скрывается содержание конфиденциального сообщения от нарушителя, в то время как в стеганографии дополнительно скрывается факт существования такого сообщения. Поэтому определения стойкости и взлома этих систем различны. В криптографии система защиты информации является стойкой, если располагая перехваченной криптограммой, нарушитель не способен читать содержащееся в ней сообщение. Неформально определим, что стегосистема является стойкой, если нарушитель наблюдая информационный обмен между отправителем и получателем, не способен обнаружить, что под прикрытием контейнеров передаются скрываемые сообщения, и тем более читать эти сообщения.

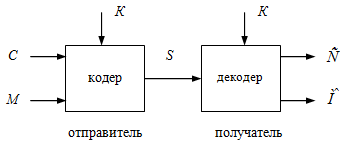

Назовем в общем случае стегосистему нестойкой, если противоборствующая сторона способна обнаруживать факт ее использования. Рассмотрим базовую модель стегосистемы (рис. 4.1), в которой в стегокодере используется стеганографическая функция f встраивания по секретному ключу К скрываемого сообщения М в контейнер С, а в стегодекодере стеганографическая функция ? его извлечения по тому же ключу. Из стего по функции ? извлекается встроенное сообщение

и при необходимости контейнер

и при необходимости контейнер

.

.

Рис. 4.1. Базовая модель стегосистемы

В результате искажений при встраивании, воздействия случайных и преднамеренных помех передачи, а также погрешностей при извлечении восстановленное получателем сообщение

может отличаться от оригинала М. Аналогично, полученный контейнер

может отличаться от оригинала М. Аналогично, полученный контейнер

будет отличаться от исходного С. Контейнер обязательно будет искажаться при встраивании скрываемого сообщения. В ряде стегосистем необходимо восстанавливать контейнер, так как он физически представляет собой обычные сообщения (изображения, речевые сигналы и т. п.) корреспондентов открытой связи, под прикрытием которых осуществляется скрытая связь. Эти сообщения открытой связи должны доставляться их получателям с качеством, определяемым установленными требованиями к достоверности открытой связи. Однако даже если используемый контейнер является только переносчиком скрываемого сообщения, степень допустимой погрешности контейнера также должна быть ограниченной, так как иначе нарушитель легко выявит факт использования стегосистемы.

будет отличаться от исходного С. Контейнер обязательно будет искажаться при встраивании скрываемого сообщения. В ряде стегосистем необходимо восстанавливать контейнер, так как он физически представляет собой обычные сообщения (изображения, речевые сигналы и т. п.) корреспондентов открытой связи, под прикрытием которых осуществляется скрытая связь. Эти сообщения открытой связи должны доставляться их получателям с качеством, определяемым установленными требованиями к достоверности открытой связи. Однако даже если используемый контейнер является только переносчиком скрываемого сообщения, степень допустимой погрешности контейнера также должна быть ограниченной, так как иначе нарушитель легко выявит факт использования стегосистемы.

По признаку использования ключа данная стегосистема классифицируется как симметричная. Логично предположить, что стойкость стегосистемы должна обеспечиваться при использовании несекретных (общеизвестных) функций встраивания f и извлечения ?. Безопасность стегосистем должна опираться на такие принципы их построения, при которых если нарушитель не знает секретной ключевой информации, то даже при полном знании функций встраивания и извлечения скрываемой информации, законов распределения скрываемых сообщений, контейнеров и стего он не способен установить факт скрытой передачи информации.

Рассмотрим классификацию атак нарушителя, пытающегося определить факт скрытой передачи сообщения и при установлении этого факта пытающегося просматривать их.

Атака только со стегограммой. Нарушителю известна одна или некоторое количество стегограмм и он пытается определить, не содержат ли они скрытых сообщений, и если да, то пытается читать их.

Нарушителю очень трудно взломать стегосистему в этой атаке. Это объясняется тем, что при неизвестности ни исходного контейнера, ни какой-либо части скрываемого сообщения можно получить очень большое число ложных расшифровок, среди которых ни одной нельзя отдать предпочтение. Дэвид Кан в своей знаменитой книге описывал, что если цензор при просмотре почтовых отправлений в годы Второй мировой войны не мог сразу найти следов скрываемых сообщений, то скорее всего эта задача не имеет однозначного решения [1].

Атака с известным контейнером. Нарушителю доступны одна или множество пар контейнеров и соответствующих им стегограмм. Заметим, что в этой атаке нарушитель знает исходный вид контейнера, что дает ему существенные преимущества по сравнению с первой атакой. Например, в качестве известного нарушителю контейнера может служить студийная запись музыкального произведения, которое передается по радиовещательному каналу со встроенной информацией. Или в качестве контейнера используется изображение какой-либо известной картины, демонстрирующейся в Эрмитаже, высококачественная цифровая копия которой свободно продается на CD-дисках.

Атака с выбранным контейнером. Нарушитель способен навязать для использования в стегосистеме конкретный контейнер, обладающий какими-то преимуществами для проведения стегоанализа по сравнению со всем множеством контейнеров. Усовершенствованная версия этой атаки: атака с адаптивно выбираемыми контейнерами. Нарушитель навязывает контейнер, анализирует полученное стего для формирования оценок вероятности факта скрытой передачи или оценок скрываемого сообщения или оценок используемого стегоключа. На основе полученных оценок нарушитель формирует очередной контейнер, с учетом очередного стего уточняет оценки и так далее до однозначного установления факта наличия скрытой связи или ее отсутствия, а при обнаружении канала скрытой связи до вычисления используемого стегоключа и чтения скрытой переписки. Например, такая атака может иметь место при несанкционированном использовании отправителем скрываемых сообщений чужого канала передачи информации, когда законный владелец информационных ресурсов проводит расследование с целью избавиться от непрошенных пользователей. В частности, в современных телекоммуникационных системах известны попытки бесплатно воспользоваться услугами дорогостоящей спутниковой и наземной мобильной связи.

Атака с известным сообщением. Нарушителю известно содержание одного или нескольких скрываемых сообщений и он пытается установить факт их передачи и/или используемый стегоключ. Например, такая атака выполняется тюремщиком Вилли в классической задаче о заключенных [6]. Вилли, зная вид сообщения о побеге, анализирует переписку между заключенными, чтобы выявить момент готовящегося побега. Очевидно, что отыскать следы конкретного сообщения в некотором множестве передаваемых стего существенно проще, чем выявить в этом же множестве факт скрытой передачи априори неизвестного сообщения.

Если нарушителю известны некоторые скрываемые сообщения и соответствующие им стегограммы, то его задачей является определение ключа стегосистемы для выявления и чтения других скрытно передаваемых сообщений, либо при невозможности (высокой сложности) определения ключа задачей нарушителя является построение методов бесключевого чтения или определения факта передачи скрываемой информации.

Атака с выбранным сообщением. Нарушитель способен навязать для передачи по стегосистеме конкретное сообщение и он пытается установить факт его скрытой передачи и используемый секретный ключ. Также возможна атака с адаптивно выбираемыми сообщениями, в которой нарушитель последовательно подбрасывает скрывающему информацию подбираемые сообщения и итеративно уменьшает свою неопределенность об использовании стегосистемы и ее параметрах.

Например, такая атака может выполняться, когда возникает подозрение, что с какого-то автоматизированного рабочего места (АРМ) локальной сети учреждения происходит утечка конфиденциальной информации, которая затем скрытно передается за пределы этой сети. Для выявления канала утечки администратор безопасности формирует сообщения, которые могли бы заинтересовать недобросовестного пользователя и вводит их в информационные массивы сети. Затем администратор пытается выявить следы этих сообщений в информационных потоках, передаваемых с АРМ пользователей через сервер во внешние сети. Для однозначного установления факта наличия или отсутствия канала скрытой связи администратор выбирает такие сообщения, которые легче других обнаружить при их передаче по стегоканалу.

Кроме того, возможны различные сочетания перечисленных атак, в которых нарушитель способен знать или выбирать используемые контейнеры и скрытно передаваемые сообщения. Степень эффективности атак на стегосистему возрастает по мере увеличения знаний нарушителя об используемых контейнерах, скрываемых сообщений, объема перехваченных стегограмм и его возможностей по навязыванию выбранных контейнеров и сообщений.

Введем модели нарушителя, пытающегося противодействовать скрытию информации. Следуя К. Шеннону, назовем первую из этих моделей теоретико-информационной [7]. Пусть, как это принято для систем защиты информации, для стегосистем выполняется принцип Кергоффа: нарушитель знает полное описание стегосистемы, ему известны вероятностные характеристики скрываемых сообщений, контейнеров, ключей, формируемых стегограмм. Нарушитель обладает неограниченными вычислительными ресурсами, запоминающими устройствами произвольно большой емкости, располагает бесконечно большим временем для стегоанализа и ему известно произвольно большое множество перехваченных стегограмм [8]. Единственное, что неизвестно нарушителю — используемый ключ стегосистемы. Если в данной модели нарушитель не в состоянии установить, содержится или нет скрываемое сообщение в наблюдаемом стего, то назовем такую стегосистему теоретико-информационно стойкой к атакам пассивного нарушителя или совершенной.

Стойкость различных стегосистем может быть разделена на стойкость к обнаружению факта передачи (существования) скрываемой информации, стойкость к извлечению скрываемой информации, стойкость к навязыванию ложных сообщений по каналу скрытой связи (имитостойкость), стойкость к восстановлению секретного ключа стегосистемы.

Очевидно, что если стегосистема является стойкой к обнаружению факта передачи (существования) скрываемой информации, то логично предположить, что она при этом является стойкой и к чтению скрываемой информации. Обратное в общем случае неверно. Стегосистема может быть стойкой к чтению скрываемой информации, но факт передачи некой информации под прикрытием контейнера может выявляться нарушителем. Перефразируя известное высказывание Ш.Гольдвассера о несимметричных системах шифрования [8], можно сказать, что если накрыть верблюда одеялом, то можно скрыть число горбов у верблюда (назовем это скрываемым сообщением), но трудно утаить, что под одеялом-контейнером что-то спрятано.

Стойкость стегосистемы к навязыванию ложных сообщений по каналу скрытой связи характеризует ее способность обнаруживать и отвергать сформированные нарушителем сообщения, вводимые им в канал передачи скрываемых сообщений с целью выдачи их за истинные, исходящие от законного отправителя. Например, если в классической задаче Симмонса о заключенных тюремщик Вилли окажется способным сфабриковать ложное сообщение об отмене побега и получатель Боб поверит, что ее автором является законный отправитель Алиса, то это означает существенную слабость используемой стегосистемы. Если в системе ЦВЗ злоумышленник способен ввести в контейнер, заверенный законным отправителем, свой водяной знак и детектор будет обнаруживать водяной знак злоумышленника и не обнаруживать ЦВЗ истинного отправителя, то это означает дискредитацию (взлом) системы ЦВЗ.

Стойкость к восстановлению секретного ключа стегосистемы характеризует ее способность противостоять попыткам нарушителя вычислить секретную ключевую информацию данной стегосистемы. Если нарушитель способен определить ключ симметричной стегосистемы, то он может однозначно выявлять факты передачи скрываемых сообщений и читать их или навязывать ложные сообщения без всяких ограничений. Такое событие можно назвать полной компрометацией стегосистемы. Очевидно, что атаки нарушителя на ключ стегосистемы могут быть построены аналогично атакам на ключ систем шифрования информации и систем аутентификации сообщений.

Если нарушитель способен вычислить ключ встраивания водяного знака какого-либо автора (владельца) информационных ресурсов, то он может поставить этот водяной знак на любой контейнер. Тем самым нарушитель дискредитирует либо водяной знак данного автора (владельца), либо целиком всю систему ЦВЗ. В обоих случаях ставится под сомнение законность прав одного или всех собственников информационных ресурсов на то, что действительно им принадлежит. Данная проблема имеет большое практическое значение для защиты авторских и имущественных прав производителей различного рода информационных продуктов, таких как лицензионное программное обеспечение, CD и DVD дисков, видео и аудио кассет и т. п. Мировой рынок информационной индустрии оценивается многими миллиардами долларов в год и поэтому неудивительно, что защита информации как товара от различных посягательств злоумышленников быстро приобретает конкретную практическую направленность.

Если система ЦВЗ построена как симметричная, то декодер должен использовать конфиденциальный ключ обнаружения водяного знака. Следовательно, такой детектор проблематично встраивать в массово эксплуатирующиеся устройства, к которым доступ нарушителя технически сложно ограничить, например, в персональные проигрыватели DVD дисков. Несимметричная система ЦВЗ использует секретный ключ встраивания водяного знака в контейнеры и открытый ключ проверки ЦВЗ. Очевидно, что из открытого ключа проверки должно быть невозможно вычисление секретного ключа встраивания водяного знака. Нарушитель не должен быть способен в контейнер встроить водяной знак произвольного автора (производителя), а сам водяной знак должен однозначно идентифицировать этого автора. Требования к ключевой информации несимметричных систем ЦВЗ очень напоминают требования к ключам известных из криптографии систем цифровой подписи данных. При использовании несимметричных систем ЦВЗ можно встраивать декодеры в любое оборудование, не опасаясь компрометации ключа встраивания водяного знака. Разумеется, при этом надо исключить возможность обхода нарушителем системы защиты. Если злоумышленник способен отключить детектор ЦВЗ, то он сможет несанкционированно воспользоваться платными информационными ресурсами. Например, в современные DVD устройства записывается информация о географическом регионе их производства и продажи, в пределах которого разрешается или ограничивается проигрывание DVD дисков с соответствующими метками доступа. Россия в соответствии с этим разграничением доступа относится к региону, в котором вероятность электронного воровства значительно выше, чем, например, в Западной Европе.

Заметим, что построение несимметричных систем ЦВЗ и иных стегосистем вызывает существенные практические проблемы. Во-первых, несимметричные системы, как известно из криптографии, в реализации оказываются вычислительно сложнее симметричных систем. Во-вторых, кроме требований к стойкости ключа стегосистемы, предъявляются жесткие требования к устойчивости системы ЦВЗ к разнообразным попыткам нарушителя искажения водяного знака. Несимметричные системы построены на основе однонаправленной функции с потайным ходом, идея которых предложена У.Диффи и М.Хэлманом [9]. Принципы построения подавляющего большинства известных однонаправленных функций с потайным ходом таковы, что любое сколь угодно малое искажение выходного значения этой функции при использовании законным получателем потайного хода приводит к существенному размножению ошибок в принимаемом сообщении. Этот недостаток однонаправленных функций характерен и для ныне используемых несимметричных криптографических систем. Однако там его можно скомпенсировать использованием дополнительных мер повышения достоверности передаваемых криптограмм или цифровых подписей сообщений. Но в стегосистемах использование этих же способов повышения достоверности затруднено. Во-первых, их применение демаскирует скрытый канал. Во-вторых, активный нарушитель в атаках на стегосистему ЦВЗ имеет большие возможности подобрать такое разрушающее воздействие, при котором доступные скрывающему информацию способы повышения достоверности могут оказаться неэффективными. Например, если скрывающий информацию использует помехоустойчивое кодирование, обеспечивающее защиту скрываемого сообщения от равновероятно распределенных ошибок, то нарушитель подбирает закон распределения пакетирующихся ошибок, при котором канальный декодер получателя не способен их исправить и размножает ошибки при декодировании.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

1. ПОНЯТИЕ ХИМИЧЕСКИХ ЛОВУШЕК

1. ПОНЯТИЕ ХИМИЧЕСКИХ ЛОВУШЕК Проблема мелких хищений существует с давних времен и, наверное, будет существовать всегда, поскольку повышение своего материального состояния легкодоступным способом в большей или меньшей степени характерно для каждого человека. Сегодня

2.1. Понятие понятия

2.1. Понятие понятия Рассмотрим такую нервную сеть, которая на входе имеет много рецепторов, а на выходе — всего один эффектор, так что нервная сеть делит множество всех ситуаций на два подмножества: ситуации, вызывающие возбуждение эффектора, и ситуации, оставляющие его в

3.3. Рефлекс как функциональное понятие

3.3. Рефлекс как функциональное понятие Понятия рефлекса и ассоциации — не структурные, а функциональные понятия. Связь между стимулом S и реакцией R в рефлексе (рис. 3.2) — не передача информации от одной подсистемы к другой, а переход из одного обобщенного состояния в

7.6. Логическое понятие

7.6. Логическое понятие Мы почти закончили анализ основ логики с той точки зрения, которая рассматривает мозг как черный ящик. Осталось только определить общее понятие «логическое понятие». Определение это просто: понятие — это предикат или логическая связка. Основание

5. Понятие качества продукции

5. Понятие качества продукции Качество продукции или услуг – это определенный перечень показателей свойств продукции или услуги, благодаря которым они способны удовлетворять необходимые потребности потребителя при их использовании и эксплуатации, включая

49. Понятие качества продукции

49. Понятие качества продукции Качество продукции или услуг – это определенный перечень показателей свойств продукции или услуги, благодаря которым они способны удовлетворять необходимые потребности потребителя при их использовании и эксплуатации, включая

Понятие о стекле и его структуре

Понятие о стекле и его структуре Все встречаемые в природе твердые тела находятся либо в кристаллическом, либо в аморфном (стекловидном) состоянии. Стекловидные тела отличаются от кристаллических тем, что они при охлаждении затвердевают не кристаллизуясь.Как известно,

Вопрос 1. Понятие информационно-аналитической работы

Вопрос 1. Понятие информационно-аналитической работы Аналитические методы обработки информации очень важны и успешно используются большинством фирм. Не в последнюю очередь в аналитической обработке нуждаются сведения, получаемые и используемые службой безопасности

3.1. Понятие скрытой пропускной способности

3.1. Понятие скрытой пропускной способности Для стеганографических систем важно определить, насколько большой может быть пропускная способность каналов передачи скрываемых сообщений и как она зависит от других характеристик стегосистем и условий их использования.

4.4. Практические оценки стойкости стегосистем

4.4. Практические оценки стойкости стегосистем 4.4.1. Постановка задачи практической оценки стегостойкости Ранее рассмотренные теоретические оценки стойкости стегосистем, например, теоретико-информационные, предполагают, что скрывающий информацию и нарушитель обладают

4.5. Теоретико-сложностный подход к оценке стойкости стеганографических систем

4.5. Теоретико-сложностный подход к оценке стойкости стеганографических систем Рассмотренные в работах [2], [3] информационно-теоретические модели стойкости стеганографических систем имеют существенные недостатки. Впервые на это было обращено внимание в статье [19]. Как

§ 25. Понятие прочности судна

§ 25. Понятие прочности судна Прочностью судна называется способность его корпуса не разрушаться и не изменять своей формы под действием постоянных и временных сил. Различают общую и местную прочность судна.Общей продольной прочностью корпуса судна называется его