4.3. Стойкость недетерминированных стегосистем

4.3. Стойкость недетерминированных стегосистем

В предыдущем параграфе было показано, что на основе анализа распределений контейнеров и распределений стего выявляется факт использования стегосистемы. Для этого в рассмотренной теоретико-информационной модели предполагается, что нарушитель знает точные вероятностные характеристики контейнеров, стего, скрываемых сообщений и ключей. Также в модели предполагается, что передаваемые стегограммы и пустые контейнеры не претерпевают никаких искажений в процессе их доставки по каналу связи, а отправитель скрываемых сообщений выбирает только такие контейнеры, характеристики которых совпадают с характеристиками всего множества контейнеров. В итоге любое отклонение статистики наблюдаемого нарушителем в канале связи сообщения от среднестатистических характеристик пустых контейнеров должно квалифицироваться как факт выявления стегоканала. Очевидно, что такая идеальная модель не вполне адекватна реалиям информационно-скрывающих систем. Во-первых, нарушитель знает характеристики не действительно использованного отправителем контейнера, а усредненные характеристики множества сообщений некоторых источников, которые потенциально могут быть использованы в качестве контейнера. Во-вторых, все известные источники возможных контейнеров в силу их природы являются нестационарными, то есть их точных оценок не существует. В-третьих, скрывающий информацию для встраивания скрываемой информации волен выбирать из всего множества такие контейнеры, характеристики которых отличаются от известных нарушителю характеристик этого множества. Более того, отправитель может подбирать такие контейнеры или специально их генерировать, чтобы при встраивании в них скрываемых сообщений характеристики сформированного стего были бы неотличимы от среднестатистических характеристик пустых контейнеров. В-четвертых, в современных телекоммуникационных системах передаваемые избыточные сообщения, как правило, сжимаются с внесением некоторых допустимых для их получателей искажений, что изменяет их характеристики. Например, речевой сигнал кодируется методами линейного предсказания речи, изображения сжимаются алгоритмами JPEG, MPEG или H.263. И, в-пятых, канал связи может вносить помехи в передаваемые информационные потоки. А если канал идеален, то отправитель для маскировки может сам зашумлять передаваемые стего и пустые контейнеры такими помехами, которые в допустимых пределах искажая передаваемые сообщения, в достаточной для скрытия степени модифицируют статистику стего и контейнеров.

Перечисленные причины приводят к модели стегосистемы, в которой нарушитель может быть способен определить, что статистика наблюдаемых им в канале последовательностей отличается от известной ему статистики контейнеров, но он не способен установить причину этих отличий. Таким образом, нарушитель хотя и подозревает о существовании скрытого канала, но не может доказать или опровергнуть этого. Требуемые доказательства могут быть получены, если нарушитель сумеет прочитать скрываемое сообщение. Методами теории информации опишем стойкость стегосистемы к чтению скрываемых сообщений.

В работе [2] несколько с иных позиций, чем в подходе Качина [3] определяется стойкость стегосистемы. Стегосистема называется теоретико-информационно стойкой, если нарушитель не способен получить никакой информации о встроенном сообщении, анализируя перехваченные стего при условии знания статистических характеристик пустых контейнеров. В рамках этого определения подсчитывается взаимная информация

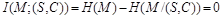

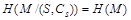

между скрываемыми сообщениями М и множествами стего S и соответствующих им контейнеров C. В теоретико-информационно стойкой, или, иначе говоря, совершенной стегосистеме должно выполняться равенство

между скрываемыми сообщениями М и множествами стего S и соответствующих им контейнеров C. В теоретико-информационно стойкой, или, иначе говоря, совершенной стегосистеме должно выполняться равенство

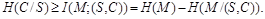

. Как известно из теории информации [10], взаимная информация может быть определена через безусловную и условную энтропию:

. Как известно из теории информации [10], взаимная информация может быть определена через безусловную и условную энтропию:

. (4.8)

. (4.8)

Это дает фундаментальное условие стойкости стегосистемы вида

. (4.9)

. (4.9)

Такое определение теоретико-информационной стойкости стегосистемы очень напоминает соответствующее определение теоретико-информационной стойкости системы шифрования информации. Если неопределенность нарушителя относительно сообщения М не уменьшается при перехвате криптограммы Е, то по определению К.Шеннона данная система шифрования является совершенной [7]:

. (4.10)

. (4.10)

Заметим, что выражения (4.9) и (4.10) указывают, что нарушитель не способен определить ни одного бита защищаемого сообщения. При этом для системы шифрования точно известно, что в криптограмме это сообщение содержится. Для стегосистемы выражение (4.9) может выполняться в следующих случаях:

1. Стегосистема не используется.

2. Осуществляется скрытая передача информации, используется совершенная к установлению факта наличия скрытой связи стегосистема. Если нарушитель не способен определить факт наличия скрываемого сообщения, то тем более он не способен прочитать ни одного бита этого сообщения.

3. Осуществляется скрытая передача информации, нарушитель способен определить факт наличия скрытой связи. Однако он не способен прочитать ни одного бита скрываемого сообщения.

Например, третий случай был описан в предыдущем параграфе при вложении безизбыточных скрываемых сообщений в равновероятные случайные контейнерные последовательности по функции встраивания однократная подстановка. Сформированные таким образом стего легко выявляются нарушителем на фоне обычных избыточных сообщений. Однако прочитать эти сообщения принципиально невозможно, если при встраивании используется случайная равновероятно распределенная ключевая последовательность [Шен].

Выражение (4.9) означает, что неопределенность нарушителя относительно сообщения М не должна уменьшаться при знании им стего S и контейнера C, то есть М должно быть независимо от S и С. Исследуем условия стойкости стегосистем. Полагаем, что не только алфавиты S и С, но и их энтропии H(S) и H(С) равны. Рассмотрим два случая.

1. Пусть никакое сообщение М не встраивается в контейнер С. Очевидно, что в этом случае, коль S и С совпадают, то выполняется H(S/C) = H(C/S) = 0.

2. В стего S имеется сообщение М с энтропией H(М) > 0. Очевидно, что при наличии этой встроенной информации у нарушителя появляется отличная от нуля неопределенность относительно S, если известно С и неопределенность относительно С, если известно S: H(S/C)) > 0, H(C/S) > 0. Следовательно, взаимная информация между скрываемыми сообщениями и соответствующими контейнерами и стего уже не может быть равной нулю:

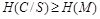

.

.

Поэтому,

. (4.11)

. (4.11)

Это означает, что условие стойкости стегосистемы не обеспечивается. Можно показать, что необходимым и достаточным условием стойкости является:

H(S/C) = H(C/S) = 0. (4.12)

Поэтому в работе [2] делается вывод, что если нарушителю известны стегограммы и соответствующие им контейнеры, то стегосистема не может быть совершенной. В рамках теоретико-информационной модели рассматриваемая стегосистема в атаке нарушителя с известным контейнером не может скрыть факта передачи скрываемого сообщения. А из выражения (4.11) следует, что нарушитель также способен узнать если не полностью, то частично содержание этого сообщения: если

, то при известных S и С неопределенность нарушителя об этом сообщении меньше его энтропии.

, то при известных S и С неопределенность нарушителя об этом сообщении меньше его энтропии.

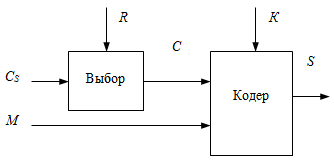

Обеспечение требуемой стойкости может быть получено при переходе от детерминированных стегосистем к недетерминированным (вероятностным). Рассмотрим один из возможных вариантов построения вероятностной стегосистемы, предложенный в [2]. В рассматриваемой вероятностной стегосистеме для выполнения необходимого и достаточного условия стойкости вида H(S/C) = H(C/S) = 0 обеспечивается неизвестность для нарушителя используемого контейнера. Для этого в модель стегосистемы вводится источник контейнеров CS, характеристики которого известны нарушителю. Для встраивания скрываемых сообщений из множества CS случайно и равновероятно выберем подмножество контейнеров С, которое назовем подмножеством действительных контейнеров:

. Пусть выполняется условие H(СS) >= H(С) и вероятностные характеристики подмножества С отличаются от соответствующих характеристик множества CS. Потребуем, чтобы неопределенность нарушителя относительно действительных контейнеров при известном множестве CS была бы строго больше нуля: H(С/СS) > 0. Физически это может быть обеспечено, если выбор действительных контейнеров осуществляется с помощью случайного и равновероятного значения R, полученного с выхода генератора случайных чисел, как это показано на рис. 4.2.

. Пусть выполняется условие H(СS) >= H(С) и вероятностные характеристики подмножества С отличаются от соответствующих характеристик множества CS. Потребуем, чтобы неопределенность нарушителя относительно действительных контейнеров при известном множестве CS была бы строго больше нуля: H(С/СS) > 0. Физически это может быть обеспечено, если выбор действительных контейнеров осуществляется с помощью случайного и равновероятного значения R, полученного с выхода генератора случайных чисел, как это показано на рис. 4.2.

Необходимая неопределенность относительно С достигается выбором каждого контейнера совершенно случайным образом и сохранением выбора в тайне. Примером такого процесса может быть взятие выборок из аналогового входного сигнала, такого как речь или видео. Погрешность квантователя обеспечивает необходимую неопределенность. Если изменения контейнера в процессе встраивания информации остаются в пределах погрешности квантователя, то такая манипуляция не может быть обнаружена.

Рис. 4.2. Стегосистема с рандомизированным выбором контейнера

Определим, что для рассматриваемой вероятностной стегосистемы основное условие стойкости выражается в виде

. (4.13)

. (4.13)

Это означает, что неопределенность нарушителя относительно M не может быть уменьшена знанием S и CS, или M является независимым от S и CS.

Исследуем условия, при которых нарушитель не способен обнаружить изменения в контейнере, произошедшие при встраивании сообщения M с энтропией H(M), наблюдая стего. Для этого определим требуемую величину неопределенности нарушителя относительно контейнера H(C/S). Можно показать, что

(4.14)

(4.14)

При наихудшем случае противник способен полностью определить M из S и C:

.

.

Следовательно, в общем случае выполняется

. (4.15)

. (4.15)

Так как взаимная информация

не может быть более величины H(M), неопределенность

не может быть более величины H(M), неопределенность

должна быть, по крайней мере, той же величины, чтобы сделать чтение сообщения невозможным.

должна быть, по крайней мере, той же величины, чтобы сделать чтение сообщения невозможным.

В стойкой стегосистеме, нарушитель, наблюдая стего S, не должен получить информацию сверх той, которая ему известна априори из знания множества CS:

H(C/CS) = H(C/S), (4.16)

и, поэтому,

H(C/CS) >= H(M). (4.17)

Таким образом, для нарушителя, знающего характеристики множества CS, в стойкой стегосистеме неопределенность относительно подмножества действительных контейнеров C должна быть не меньше энтропии скрываемых сообщений.

Определим совместную энтропию H0 между множествами C и CS

H0 = H(C,CS) = H(C) + H(CS/C). (4.18)

Так как

и H(CS) >= H(C), то

и H(CS) >= H(C), то

H(CS/C) >= H(C/CS).

Для стойкой стегосистемы получим нижнюю границу величины совместной энтропии

H0 >= H(C) + H(C/CS).

Используя выражение (4.17), запишем

H0 >= H(C) + H(M). (4.19)

Так как H(CS) >= H (C), то H(CS,S) >= H(C,S). Следовательно,

H(CS,S) >= H(C,S). (4.20)

В соответствии с выражением (4.15) получим, что граница может быть определена в виде:

H(CS,S) >= H(M). (4.21)

Сформируем заключение: при достижении нижней границы для H(C/S) (уравнение 4.15), нарушитель, знающий S и CS, не способен получить доступ к скрываемому в стего S сообщению M. Фундаментальное условие стойкости (4.13) может быть выполнено.

Рассмотрим условия, при которых нарушитель не способен определить ключ К стегосистемы. Потребуем, чтобы нарушитель, знающий S и CS, не мог получить никакой информации ни о ключе К, ни о сообщении М. Это может быть выражено в виде

I((K,М);(S,CS)) = H(K,М) — H((K,М)/(S,CS)) = (4.22)

H(K,М) — H(K/(S,CS)) — H(М/(S,CS,K)) = 0.

При знании ключа К, множества CS из стего S однозначно извлекается сообщение М:

H(М/(S,CS,K)) = 0,

Поэтому из выражения (4.22) получим

H(K/(S,CS) = H(K,М),

или

H(K/(S,CS) = H(М) + H(K/М) >= H(М), (4.23)

соответственно, так как H(K/М) >= 0.

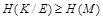

Таким образом, для нарушителя неопределенность ключа стойкой стегосистемы должна быть не меньше неопределенности передаваемого скрытого сообщения. Это требование для совершенных стегосистем очень похоже на требование неопределенности ключа К для совершенных систем шифрования, для которых энтропия ключа К при перехваченной криптограмме Е должна быть не меньше энтропии шифруемого сообщения М [7]:

.

.

Делаем вывод, что действительный контейнер должен быть неизвестным для нарушителя, чтобы обеспечить теоретико-информационную стойкость стегосистемы. Нарушитель не способен ни обнаружить факт передачи скрываемого сообщения, ни читать его, если выполняются два условия:

1) Знание S и CS не уменьшает для нарушителя неопределенности о скрываемом сообщении

H(М/(S,CS)) = H(М/S) = H(М).

2) Условная энтропия ключа должна быть не меньше энтропии скрываемого сообщения:

H(K/(S,CS)) >= H(М).

При таких условиях требуемая стойкость может быть обеспечена в вероятностных стегосистемах.

В работе [2] приводятся общие описания возможных вероятностных стегосистем. Пусть отправитель для встраивания скрываемых сообщений в качестве действительных контейнеров использует цифровое изображение пейзажа на выходе электронной камеры. Нарушитель может знать общий вид снимаемого изображения и характеристики используемой камеры. Но атакующий и даже законный получатель не знают точное положение камеры и угол съемки. Колебание камеры даже на долю градуса приводит к существенно отличающимся снимкам. Поэтому при анализе нарушителем перехваченного стего он не способен определить какое цифровое изображение является действительным контейнером и тем самым не может выявить различия между стего и контейнером. В качестве множества контейнеров CS в данном примере используются всевозможные варианты изображения пейзажа под разными углами с учетом неидеальности оптико-электронного преобразователя используемой камеры.

Вторым примером вероятностной стегосистемы является использование в качестве действительных контейнеров значений отсчетов аналогового случайного сигнала, например, речевого. В различных технических устройствах для преобразования аналоговых сигналов к цифровому виду используются аналого-цифровые преобразователи с некоторой погрешностью квантования отсчетов, причем моменты дискретизации отсчетов определяются тактовым генератором, положение стробирующих импульсов которого также имеет некоторую погрешность. Следовательно, для нарушителя, точно знающего характеристики аналогового сигнала, существует неопределенность между аналоговым и цифровым представлением сигнала. При использовании такого сигнала в качестве контейнера, потенциально можно построить стойкую стегосистему, если энтропия встраиваемого сообщения не превышает величины указанной неопределенности [12].

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

Глава 7. Завидная стойкость

Глава 7. Завидная стойкость В 1991 г. вышел отчёт «Причины и обстоятельства аварии на 4 блоке Чернобыльской АЭС. Меры по повышению безопасности АЭС с реакторами РБМК» за подписями директора ИАЭ Е. П. Велихова, генерального директора НПО «Энергия» (ВНИИАЭС) А. А. Абагяна,

Проверка электрических аппаратов, изоляторов, проводников и несущих конструкций на электродинамическую стойкость при коротких замыканиях

Проверка электрических аппаратов, изоляторов, проводников и несущих конструкций на электродинамическую стойкость при коротких замыканиях Вопрос. Как проверяются на действие тока КЗ элементы цепи, защищенные плавкими предохранителями или автоматическими

Проверка электрических аппаратов и проводников на термическую стойкость при коротких замыканиях

Проверка электрических аппаратов и проводников на термическую стойкость при коротких замыканиях Вопрос. Как производится проверка коммутационных электрических аппаратов на термическую стойкость при КЗ?Ответ. Производится путем сравнения значения интеграла Джоуля,

5.2. Коррозионная стойкость

5.2. Коррозионная стойкость Это способность металла сопротивляться разрушению под химическим воздействием окружающей среды.Чисто химическая коррозия определяется главным образом окислением, электрохимическая коррозия возникает из-за физико-химической неоднородности

4.2. Стойкость стегосистем к обнаружению факта передачи скрываемых сообщений

4.2. Стойкость стегосистем к обнаружению факта передачи скрываемых сообщений Для анализа стойкости стеганографических систем к обнаружению факта передачи скрываемых сообщений рассмотрим теоретико-информационную модель стегосистемы с пассивным нарушителем,

4.4. Практические оценки стойкости стегосистем

4.4. Практические оценки стойкости стегосистем 4.4.1. Постановка задачи практической оценки стегостойкости Ранее рассмотренные теоретические оценки стойкости стегосистем, например, теоретико-информационные, предполагают, что скрывающий информацию и нарушитель обладают

4.4.5. Направления повышения защищенности стегосистем от статистических атак

4.4.5. Направления повышения защищенности стегосистем от статистических атак Таким образом, различные стегосистемы, использующие принцип замены младших битов элементов контейнеров на биты встраиваемого сообщения, оказались нестойкими против статистических атак.