1.3. Математическая модель стегосистемы

1.3. Математическая модель стегосистемы

Стегосистема может быть рассмотрена как система связи [8].

Алгоритм встраивания ЦВЗ состоит из трех основных этапов: 1) генерации ЦВЗ, 2) встраивания ЦВЗ в кодере и 3) обнаружения ЦВЗ в детекторе.

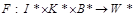

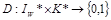

1) Пусть

есть множества возможных ЦВЗ, ключей, контейнеров и скрываемых сообщений, соответственно. Тогда генерация ЦВЗ может быть представлена в виде

есть множества возможных ЦВЗ, ключей, контейнеров и скрываемых сообщений, соответственно. Тогда генерация ЦВЗ может быть представлена в виде

,

,

, (1.2)

, (1.2)

где

- представители соответствующих множеств. Вообще говоря, функция F может быть произвольной, но на практике требования робастности ЦВЗ накладывают на нее определенные ограничения. Так, в большинстве случаев,

- представители соответствующих множеств. Вообще говоря, функция F может быть произвольной, но на практике требования робастности ЦВЗ накладывают на нее определенные ограничения. Так, в большинстве случаев,

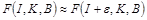

, то есть незначительно измененный контейнер не приводит к изменению ЦВЗ. Функция F обычно является составной:

, то есть незначительно измененный контейнер не приводит к изменению ЦВЗ. Функция F обычно является составной:

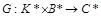

где

где

и

и

, (1.3)

, (1.3)

то есть ЦВЗ зависит от свойств контейнера, как это уже обсуждалось выше в данной главе. Функция G может быть реализована при помощи криптографически безопасного генератора ПСП с K в качестве начального значения.

Для повышения робастности ЦВЗ могут применяться помехоустойчивые коды, например, коды БЧХ, сверточные коды [9]. В ряде публикаций отмечены хорошие результаты, достигаемые при встраивании ЦВЗ в области вейвлет-преобразования с использованием турбо-кодов. Отсчеты ЦВЗ принимают обычно значения из множества {-1,1}, при этом для отображения {0,1}?{-1,1} может применяться двоичная относительная фазовая модуляция (BPSK).

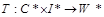

Оператор T модифицирует кодовые слова

, в результате чего получается ЦВЗ

, в результате чего получается ЦВЗ

. На эту функцию можно не накладывать ограничения необратимости, так как соответствующий выбор G уже гарантирует необратимость F. Функция T должна быть выбрана так, чтобы незаполненный контейнер

. На эту функцию можно не накладывать ограничения необратимости, так как соответствующий выбор G уже гарантирует необратимость F. Функция T должна быть выбрана так, чтобы незаполненный контейнер

, заполненный контейнер

, заполненный контейнер

и незначительно модифицированный заполненный контейнер

и незначительно модифицированный заполненный контейнер

порождали бы один и тот же ЦВЗ:

порождали бы один и тот же ЦВЗ:

, (1.4)

, (1.4)

то есть она должна быть устойчивой к малым изменениям контейнера.

2) Процесс встраивания ЦВЗ

в исходное изображение

в исходное изображение

может быть описан как суперпозиция двух сигналов:

может быть описан как суперпозиция двух сигналов:

,

,

, (1.5)

, (1.5)

где

— маска встраивания ЦВЗ, учитывающая характеристики зрительной системы человека, служит для уменьшения заметности ЦВЗ;

— маска встраивания ЦВЗ, учитывающая характеристики зрительной системы человека, служит для уменьшения заметности ЦВЗ;

— проектирующая функция, зависящая от ключа;

— проектирующая функция, зависящая от ключа;

знаком

обозначен оператор суперпозиции, включающий в себя, помимо сложения, усечение и квантование.

обозначен оператор суперпозиции, включающий в себя, помимо сложения, усечение и квантование.

Проектирующая функция осуществляет «распределение» ЦВЗ по области изображения. Ее использование может рассматриваться, как реализация разнесения информации по параллельным каналам. Кроме того, эта функция имеет определенную пространственную структуру и корреляционные свойства, использующиеся для противодействия геометрическим атакам (см. гл.3).

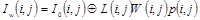

Другое возможное описание процесса внедрения получим, представив стегосистему как систему связи с передачей дополнительной информации (рис. 1.4) [8]. В этой модели кодер и декодер имеют доступ, помимо ключа, к информации о канале (то есть о контейнере и о возможных атаках). В зависимости от положения переключателей А и Б выделяют четыре класса стегосистем (подразумевается, что ключ всегда известен кодеру и декодеру).

I класс: дополнительная информация отсутствует (переключатели разомкнуты) — «классические» стегосистемы. В ранних работах по стеганографии считалось, что информация о канале недоступна кодеку. Обнаружение ЦВЗ осуществлялось путем вычисления коэффициента корреляции между принятым стего и вычисленным по ключу ЦВЗ. Если коэффициент превышал некоторый порог, выносилось решение о присутствии ЦВЗ. Известно, что корреляционный приемник оптимален лишь в случае аддитивной гауссовой помехи. При других атаках (например, геометрических искажениях) эти стегосистемы показывали удручающие результаты.

Рис. 1.4. Представление стегосистемы, как системы связи с передачей дополнительной информации

II класс: информация о канале известна только кодеру (А замкнут, Б разомкнут). Эта конструкция привлекла к себе внимание благодаря статье [10]. Интересной особенностью схемы является то, что, будучи слепой, она имеет ту же теоретическую пропускную способность, что и схема с наличием исходного контейнера в декодере. К недостаткам стегосистем II класса можно отнести высокую сложность кодера (необходимость построения кодовой книги для каждого изображения), а также отсутствие адаптации схемы к возможным атакам. В последнее время предложен ряд практических подходов, преодолевающих эти недостатки. В частности, для снижения сложности кодера предлагается использовать структурированные кодовые книги, а декодер рассчитывать на случай наихудшей атаки.

III класс: дополнительная информация известна только декодеру (А разомкнут, Б замкнут). В этих схемах декодер строится с учетом возможных атак. В результате получаются робастные к геометрическим атакам системы. Одним из методов достижения этой цели является использование так называемой опорного ЦВЗ (аналог пилот-сигнала в радиосвязи). Опорный ЦВЗ — небольшое число бит, внедряемые в инвариантные к преобразованиям коэффициенты сигнала. Например, можно выполнить встраивание в амплитудные коэффициенты преобразования Фурье, которые инвариатны к аффинным преобразованиям. Тогда опорный ЦВЗ «покажет», какое преобразование выполнил со стего атакующий. Другим назначением пилотного ЦВЗ является борьба с замираниями, по аналогии с радиосвязью. Замираниями в данном случае можно считать изменение значений отсчетов сигнала при встраивании данных, атаках, добавлении негауссовского шума и т. д. В радиосвязи для борьбы с замираниями используется метод разнесенного приема (по частоте, времени, пространству, коду). В стеганографии же используется разнесение ЦВЗ по пространству контейнера. Пилотный ЦВЗ генерируется в декодере на основе ключа.

IV класс: дополнительная информация известна и в кодере и в декодере (оба ключа замкнуты). Как отмечено в [9], по всей видимости все перспективные стегосистемы должны строиться по этому принципу. Оптимальность этой схемы достигается путем оптимального согласования кодера с сигналом-контейнером, а также адаптивным управлением декодером в условиях наблюдения канала атак.

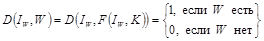

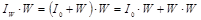

3) Также как в радиосвязи наиболее важным устройством является приемник, в стегосистеме главным является стегодетектор. В зависимости от типа он может выдавать двоичные либо М-ичные решения о наличии/отсутствии ЦВЗ (в случае детектора с мягкими решениями). Рассмотрим вначале более простой случай «жесткого» детектора стего. Обозначим операцию детектирования через D. Тогда

,

,

. (1.6)

. (1.6)

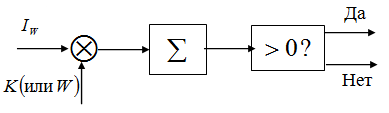

В качестве детектора ЦВЗ обычно используют корреляционный приемник, изображенный на рис. 1.5.

Пусть у половины пикселов изображения значение яркости увеличено на 1, а у остальных — осталось неизменным, либо уменьшено на 1. Тогда

, где

, где

. Коррелятор детектора ЦВЗ вычисляет величину

. Коррелятор детектора ЦВЗ вычисляет величину

. Так как W может принимать значения ±1, то

. Так как W может принимать значения ±1, то

будет весьма мало, а

будет весьма мало, а

будет всегда положительно. Поэтому

будет всегда положительно. Поэтому

будет очень близко к

будет очень близко к

. Тогда можно воспользоваться результатами теории связи и записать вероятность неверного обнаружения стего, как дополнительную (комплементарную) функцию ошибок от корня квадратного из отношения

. Тогда можно воспользоваться результатами теории связи и записать вероятность неверного обнаружения стего, как дополнительную (комплементарную) функцию ошибок от корня квадратного из отношения

(«энергии сигнала») к дисперсии значений пикселов яркости («энергия шума»).

(«энергии сигнала») к дисперсии значений пикселов яркости («энергия шума»).

Для случая мягкого детектора и закрытой стегосистемы имеем две основные меры похожести:

Рис. 1.5. Корреляционный детектор ЦВЗ

— (1.7)

— (1.7)

нормированный коэффициент взаимной корреляции и

— (1.8)

— (1.8)

расстояние по Хэммингу.

В детекторе возможно возникновение двух типов ошибок. Существует вероятность того, что детектор не обнаружит имеющийся ЦВЗ и вероятность ложного нахождения ЦВЗ в пустом контейнере (вероятность ложной тревоги). Снижение одной вероятности приводит к увеличению другой. Надежность работы детектора характеризуют вероятностью ложного обнаружения. Система ЦВЗ должна быть построена таким образом, чтобы минимизировать вероятности возникновения обеих ошибок, так как каждая из них может привести к отказу от обслуживания.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

МОДЕЛЬ МИРА

МОДЕЛЬ МИРА Компьютеры вошли в жизнь человека — он все больше и больше полагается на них. Компьютеры печатают документы, управляют сложными технологическими процессами, проектируют технические объекты, развлекают детей и взрослых. Естественно стремление человека как

4.2. Модель скорости печати GOMS

4.2. Модель скорости печати GOMS Цель точной науки заключается в том, чтобы свести проблемы природы к установлению количеств посредством операций с числами. Джеймс Клерк Максвелл «К вопросу о фарадеевых силовых линиях» (1856) Здесь я хочу обсудить только один простейший, но

6.5. Математическая логика

6.5. Математическая логика Решающим фактором в прогрессе логики была ее математизация (конец XIX – начало XX вв.). Математизация логики была порождена потребностями математики и осуществлена математиками. Разрыв между математикой и логикой был, наконец, преодолен. Расширив

Модель и моделирование

Модель и моделирование Современные научно – технические исследования и промышленное строительство ведутся с огромным размахом, и на них затрачивается много средств (вспомним хотя бы о космических исследованиях). Поэтому ошибки или просчёты могут привести к

Модель 2007 года

Модель 2007 года — Вам в Энск? — спросил инженер Юрий Аронович Долматовский. — Разрешите, я подвезу вас на автомобиле. Это очень хорошая машина модели 2007 года.Мы подошли к серебристой каплеобразной машине, стоящей невысоко над бетоном шоссе на небольших по сравнению с

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ 2.1. Атаки против систем скрытной передачи сообщений Вернемся к рассмотренной в первой главе стегосистеме, предназначенной для скрытой передачи сообщений. Исследуем подробнее возможности нарушителя Вилли по противодействию

2.2.1. Классификация атак на стегосистемы ЦВЗ

2.2.1. Классификация атак на стегосистемы ЦВЗ Как отмечалось в первой главе, ЦВЗ должны удовлетворять противоречивым требованиям визуальной (аудио) незаметности и робастности к основным операциям обработки сигналов. В дальнейшем без потери общности будем предполагать,

3.6. Стегосистемы с бесконечными алфавитами

3.6. Стегосистемы с бесконечными алфавитами Результаты, приведенные выше, могут быть расширены на случай стегосистем с бесконечными алфавитами контейнеров и стего X и ключей K. Заметим, что стегосистемы с непрерывными сообщениями и ключами существенно отличаются от

3.6.1. Использование контейнера как ключа стегосистемы

3.6.1. Использование контейнера как ключа стегосистемы Рассмотрим случай, когда в качестве секретного ключа стегосистемы используется описание контейнера. Соответственно, ключ-контейнер должен быть известен получателю скрываемого сообщения. Для этого случая теорема 3.6

3.7. Построение декодера стегосистемы

3.7. Построение декодера стегосистемы Рассмотрим возможные методы извлечения получателем скрываемой информации из искаженной нарушителем стегограммы. Оптимальные характеристики декодирования достигаются использованием правилом МАВ декодирования вида , где В есть

3.11. Стегосистемы идентификационных номеров

3.11. Стегосистемы идентификационных номеров С позиций теории информации рассмотрим особенности построения и обеспечения устойчивости к атакам нарушителя одного практически очень важного класса информационно-скрывающих систем, называемых стегосистемами

4.4.2. Визуальная атака на стегосистемы

4.4.2. Визуальная атака на стегосистемы Рассмотрим принцип построения визуальной атаки, позволяющей выявить факт наличия скрываемого сообщения, вложенного в изображение-контейнер [14]. Пусть стегосистема построена таким образом, что НЗБ элементов изображения заменяются

4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами

4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами Одним из наиболее перспективных подходов для выявления факта существования скрытого канала передачи информации является подход, представляющий введение в файл скрываемой информации как нарушение

4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами

4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами Рассмотрим статистические атаки, разработанные с целью обнаружения скрытых каналов передачи информации в аудиофайлах. В работе [16] показано, что следы скрытия проявляются при анализе таких статистических