4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами

4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами

Одним из наиболее перспективных подходов для выявления факта существования скрытого канала передачи информации является подход, представляющий введение в файл скрываемой информации как нарушение статистических закономерностей естественных контейнеров. При данном подходе анализируются статистические характеристики исследуемой последовательности и устанавливается, похожи ли они на характеристики естественных контейнеров (если да, то скрытой передачи информации нет), или они похожи на характеристики стего (если да, то выявлен факт существования скрытого канала передачи информации). Этот класс стегоатак является вероятностным, то есть они не дают однозначного ответа, а формируют оценки типа «данная исследуемая последовательность с вероятностью 90 % содержит скрываемое сообщение». Вероятностный характер статистических методов стегоанализа не является существенным недостатком, так как на практике эти методы часто выдают оценки вероятности существования стегоканала, отличающиеся от единицы или нуля на бесконечно малые величины.

Класс статистических методов стегоанализа использует множество статистических характеристик, таких как оценка энтропии, коэффициенты корреляции, вероятности появления и зависимости между элементами последовательностей, условные распределения, различимость распределений по критерию Хи-квадрат и многие другие. Самые простые тесты оценивают корреляционные зависимости элементов контейнеров, в которые могут внедряться скрываемые сообщения. Для выявления следов канала скрытой передачи информации можно оценить величину энтропию элементов контейнеров. Стего, содержащие вложение скрываемых данных, имеют большую энтропию, чем пустые естественные контейнеры. Для оценки энтропии целесообразно использовать универсальный статистический тест Маурера [18].

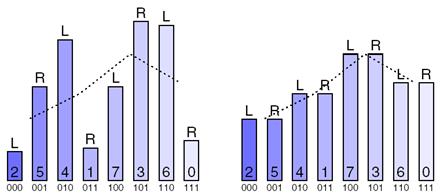

Рассмотрим атаку на основе анализа статистики Хи-квадрат. В программе EzStego младший бит цветовой компоненты каждого пиксела контейнера-изображения заменяется битом скрываемого сообщения. Исследуем закономерности в вероятностях появления значений цветовой компоненты в естественных контейнерах и сформированных программой EzStego стего. При замене младшего бита цветовой компоненты очередного пиксела контейнера на очередной бит предварительно зашифрованного или сжатого сообщения номер цвета пиксела стего или равен номеру цвета пиксела контейнера, или изменяется на единицу. В работе [14] для поиска следов вложения предложен метод анализа закономерностей в вероятностях появления соседних номеров цвета пикселов. Номер цвета, двоичное представление которого заканчивается нулевым битом, назовем левым (L), а соседний с ним номер цвета, двоичное представление которого заканчивается единичным битом — правым (R). Пусть цветовая гамма исходного контейнера включает 8 цветов. Следовательно, при встраивании сообщения в НЗБ цветовой компоненты пикселов необходимо исследовать статистические характеристики в 4 парах номеров цвета. На рис. 4.5 слева показана одна из типичных гистограмм вероятностей появления левых и правых номеров цвета в естественных контейнерах. Справа показана гистограмма вероятностей появления левых и правых номеров цвета в стего, сформированного из этого контейнера программой EzStego. Видно, что вероятности появления левых и правых номеров цвета в естественных контейнерах существенно различаются между собой во всех парах, а в стего эти вероятности выровнялись. Это является явным демаскирующим признаком наличия скрываемой информации. Заметим, что среднее значение вероятностей для каждой пары в стего не изменилось по сравнению с контейнером (показано на рис. 4.5 пунктирной линией).

Рис. 4.5. Гистограмма частот появления левых и правых номеров цвета, слева — до встраивания, справа — после

При замещении битами внедряемого сообщения младших битов яркостной компоненты пикселов контейнера-изображения проявляются аналогичные статистические различия.

Степень различия между вероятностными распределениями элементов естественных контейнеров и полученных из них стего может быть использована для оценки вероятности существования стегоканала. Данную вероятность удобно определить с использованием критерия согласия Хи-квадрат [19]. По критерию Хи-квадрат сравнивается, насколько распределение исследуемой последовательности близко к характерному для стегограмм распределению. В исследуемой последовательности подсчитывается сколько раз

ее элемент

ее элемент

принял рассматриваемые значения, где всего k элементов. Например, в гистограмме левых и правых номеров цвета в левой части рис. 4.5 номер цвета 000 появился 2 раза (n0* = 2), а номер 001 — 5 раз (n1* = 5). При встраивании очередных битов скрываемого сообщения в НЗБ этой пары номер цвета 000 должен появляться в среднем n0 раз

принял рассматриваемые значения, где всего k элементов. Например, в гистограмме левых и правых номеров цвета в левой части рис. 4.5 номер цвета 000 появился 2 раза (n0* = 2), а номер 001 — 5 раз (n1* = 5). При встраивании очередных битов скрываемого сообщения в НЗБ этой пары номер цвета 000 должен появляться в среднем n0 раз

.

.

Зная общее число n появления всех элементов исследуемой последовательности, легко подсчитать ожидаемую вероятность появления этих элементов в стего по правилу:

. Соответственно, для исследуемой последовательности вероятности равны:

. Соответственно, для исследуемой последовательности вероятности равны:

.

.

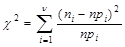

Величина Хи-квадрат для сравниваемых распределения исследуемой последовательности и ожидаемого распределения стего равна

,

,

где v есть число степеней свободы. Число степеней свободы равно числу k минус число независимых условий, наложенных на вероятности

. Наложим одно условие вида

. Наложим одно условие вида

.

.

Вероятность p того, что два распределения одинаковы, определяется как

p

,

,

где Г есть гамма-функция Эйлера.

Чем больше значение p, тем выше вероятность встраивания скрываемой информации в исследуемую последовательность.

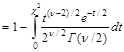

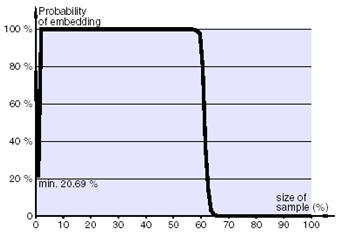

Рассмотрим использование критерия Хи-квадрат для отыскания следов стегоканала, образованного с использованием программы EzStego. Пусть в контейнерное изображение «Мельница», показанное в левой части рис. 4.3, в НЗБ спектральных коэффициентов изображения, начиная с его верхнего края до его середины, последовательно внедрено 3600 байт скрываемого сообщения. На рис. 4.6 показана вероятность встраивания скрываемой информации в зависимости от размера исследуемой последовательности. Начало графика получено при анализе первого фрагмента стего, составляющего одну сотую часть всего стего. Значение p составило 0,8826. Затем к анализируемому фрагменту была добавлена еще одна сотая часть стего, и так далее. На втором шаге вероятность составила 0,9808 и далее при анализе стего не опускалась ниже 0,77. При переходе к анализу нижней части части изображения, не содержащей скрываемой информации, величина p скачком уменьшилась до нуля.

Рис. 4.6. Вероятность встраивания по критерию Хи-квадрат при анализе EzStego

В программе Steganos встраиваемое двоичное сообщение любой длины дополняется до длины контейнера (до числа пикселов изображения). Поэтому критерий Хи-квадрат при встраивании сколь угодно малого сообщения с использованием Steganos дает вероятность существования стегоканала, практически не отличающуюся от единицы.

В программе S-Tools встраиваемое сообщение равномерно распределяется по всему контейнеру. При полностью заполненном контейнере по критерию Хи-квадрат уверенно выявляются следы вложения посторонней информации с пренебрежимо малой вероятностью ошибки (менее 10-16), но при заполненном контейнере на треть и менее следы стегоканала не выявляются.

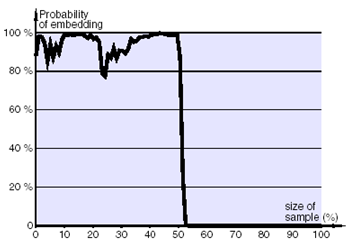

Как и в EzStego, в программе Jsteg скрываемое сообщение последовательно встраивается в коэффициенты преобразования контейнера. На рис. 4.7 показана вероятность встраивания по критерию Хи-квадрат при анализе стего, сформированной с использованием Jsteg. Видно, что статистическая атака успешно обнаруживает следы скрываемой информации в первой части исследуемой последовательности, содержащей скрываемое сообщение, и не дает ложной тревоги во второй ее части, являющейся пустым контейнером.

Рис. 4.7. Вероятность встраивания по критерию Хи-квадрат при анализе Jsteg

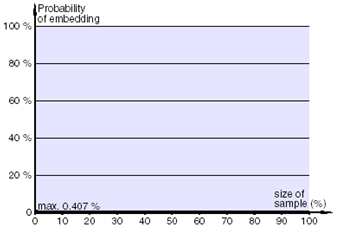

Для сжатия изображений очень часто используется алгоритм JPEG. На рис. 4.8 показано, что вероятность ложного срабатывания по критерию Хи-квадрат при анализе пустых контейнеров, сжатых алгоритмом JPEG, не превышает пренебрежимо малой величины 0,407 %.

Рис. 4.8. Вероятность ложного срабатывания по критерию Хи-квадрат при сжатии по JPEG пустого контейнера

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

4.4.3. Статистические методы контроля качества

4.4.3. Статистические методы контроля качества Различаются две области применения статистических методов в производстве (рис. 4.8):при регулировании хода технологического процесса с целью удержания его в заданных рамках (левая часть схемы);при приемке изготовленной

АТАКИ В ГАЛЕРЕЯХ

АТАКИ В ГАЛЕРЕЯХ Стремителен и прекрасен бой орлов в небесной высоте. Сложив могучие крылья, камнем падает орел на врага.Но вообразите бой кротов в подземных глубинах. Кроту, быть может, месяц пришлось бы землю рыть, чтобы сблизиться с противником.Так и на войне.Нередко

1.3. Математическая модель стегосистемы

1.3. Математическая модель стегосистемы Стегосистема может быть рассмотрена как система связи [8].Алгоритм встраивания ЦВЗ состоит из трех основных этапов: 1) генерации ЦВЗ, 2) встраивания ЦВЗ в кодере и 3) обнаружения ЦВЗ в детекторе.1) Пусть есть множества возможных ЦВЗ,

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ 2.1. Атаки против систем скрытной передачи сообщений Вернемся к рассмотренной в первой главе стегосистеме, предназначенной для скрытой передачи сообщений. Исследуем подробнее возможности нарушителя Вилли по противодействию

2.2.1. Классификация атак на стегосистемы ЦВЗ

2.2.1. Классификация атак на стегосистемы ЦВЗ Как отмечалось в первой главе, ЦВЗ должны удовлетворять противоречивым требованиям визуальной (аудио) незаметности и робастности к основным операциям обработки сигналов. В дальнейшем без потери общности будем предполагать,

2.2.2. Атаки, направленные на удаление ЦВЗ

2.2.2. Атаки, направленные на удаление ЦВЗ К этой группе относятся такие атаки, как очистка сигналов-контейнеров от шумов, перемодуляция, сжатие с потерями (квантование), усреднение и коллизии. Эти атаки основаны на предположении о том, что ЦВЗ является статистически

2.2.3. Геометрические атаки

2.2.3. Геометрические атаки В отличии от атак удаления геометрические атаки стремятся не удалить ЦВЗ, но изменить его путем внесения пространственных или временных искажений. Геометрические атаки математически моделируются как аффинные преобразования с неизвестным

2.2.4. Криптографические атаки

2.2.4. Криптографические атаки Криптографические атаки названы так потому, что они имеют аналоги в криптографии. К ним относятся атаки с использованием оракула, а также взлома при помощи «грубой силы».Атака с использованием оракула позволяет создать незащищенное ЦВЗ

3.6. Стегосистемы с бесконечными алфавитами

3.6. Стегосистемы с бесконечными алфавитами Результаты, приведенные выше, могут быть расширены на случай стегосистем с бесконечными алфавитами контейнеров и стего X и ключей K. Заметим, что стегосистемы с непрерывными сообщениями и ключами существенно отличаются от

3.6.1. Использование контейнера как ключа стегосистемы

3.6.1. Использование контейнера как ключа стегосистемы Рассмотрим случай, когда в качестве секретного ключа стегосистемы используется описание контейнера. Соответственно, ключ-контейнер должен быть известен получателю скрываемого сообщения. Для этого случая теорема 3.6

3.7. Построение декодера стегосистемы

3.7. Построение декодера стегосистемы Рассмотрим возможные методы извлечения получателем скрываемой информации из искаженной нарушителем стегограммы. Оптимальные характеристики декодирования достигаются использованием правилом МАВ декодирования вида , где В есть

3.11. Стегосистемы идентификационных номеров

3.11. Стегосистемы идентификационных номеров С позиций теории информации рассмотрим особенности построения и обеспечения устойчивости к атакам нарушителя одного практически очень важного класса информационно-скрывающих систем, называемых стегосистемами

4.4.2. Визуальная атака на стегосистемы

4.4.2. Визуальная атака на стегосистемы Рассмотрим принцип построения визуальной атаки, позволяющей выявить факт наличия скрываемого сообщения, вложенного в изображение-контейнер [14]. Пусть стегосистема построена таким образом, что НЗБ элементов изображения заменяются

4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами

4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами Рассмотрим статистические атаки, разработанные с целью обнаружения скрытых каналов передачи информации в аудиофайлах. В работе [16] показано, что следы скрытия проявляются при анализе таких статистических

Глава 5 Статистические методы при сертификации

Глава 5 Статистические методы при сертификации 5.1. Роль и место статистических методов при сертификации систем качества Роль статистических методов при сертификации определяется их местом при разработке системы качества. Стандарт ИСО 9004.2 – 91 (п. 6.4.3) устанавливает, что

5.3. Простейшие статистические методы, применяемые при сертификации систем качества

5.3. Простейшие статистические методы, применяемые при сертификации систем качества В связи с тем, что в основе статистических методов лежат положения теории вероятностей и математической статистики, которые недостаточно глубоко освоены инженерно-техническим

Грибунин Вадим Геннадьевич

Просмотр ограничен

Смотрите доступные для ознакомления главы 👉