3.7. Построение декодера стегосистемы

3.7. Построение декодера стегосистемы

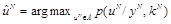

Рассмотрим возможные методы извлечения получателем скрываемой информации из искаженной нарушителем стегограммы. Оптимальные характеристики декодирования достигаются использованием правилом МАВ декодирования вида

, где В есть кодовая книга для последовательностей

, где В есть кодовая книга для последовательностей

. Оптимальность декодера обеспечивается исчерпывающим перебором по кодовой книге. Для оптимальных информационно-скрывающей и атакующей стратегий

. Оптимальность декодера обеспечивается исчерпывающим перебором по кодовой книге. Для оптимальных информационно-скрывающей и атакующей стратегий

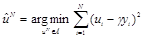

, (3.23)

, (3.23)

где коэффициент

определяется через математическое ожидание значений

определяется через математическое ожидание значений

и

и

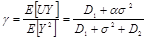

в виде

в виде

,

,

где

, если

, если

. Декодер просто масштабирует принятое значение

. Декодер просто масштабирует принятое значение

с коэффициентом

с коэффициентом

и находит кодовое слово, ближайшее по евклидовой метрике к значению

и находит кодовое слово, ближайшее по евклидовой метрике к значению

. Практическая система водяного знака, основанная на этом принципе, описана в работе [16]. Для построения стегосистемы при выборе

. Практическая система водяного знака, основанная на этом принципе, описана в работе [16]. Для построения стегосистемы при выборе

, описанного в главе 3.6.2, величины

, описанного в главе 3.6.2, величины

приблизительно одинаковы для всех последовательностей

приблизительно одинаковы для всех последовательностей

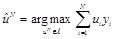

, и правило МАВ декодирования согласно (3.23) приблизительно эквивалентно правилу максимума корреляции вида

, и правило МАВ декодирования согласно (3.23) приблизительно эквивалентно правилу максимума корреляции вида

. (3.24)

. (3.24)

Если сигналы

и

и

не являются гауссовскими, или если величины

не являются гауссовскими, или если величины

не одинаковы для всех

не одинаковы для всех

, то правило максимума корреляции (3.24) подоптимально. В известных стегосистемах метод максимума корреляции, подобный (3.24), часто используется для оценки характеристик алгоритмов обнаружения водяных знаков. В декодере проверяется гипотеза

, то правило максимума корреляции (3.24) подоптимально. В известных стегосистемах метод максимума корреляции, подобный (3.24), часто используется для оценки характеристик алгоритмов обнаружения водяных знаков. В декодере проверяется гипотеза

и ее альтернатива

и ее альтернатива

для конкретного фиксированного значения

для конкретного фиксированного значения

[14]. Детектирование искомого водяного знака заключается в сравнении величины корреляции

[14]. Детектирование искомого водяного знака заключается в сравнении величины корреляции

с некоторым пороговым значением, значение которого выбирается из условия, чтобы вероятность ошибочного решения декодера была бы достаточно мала. Другими часто используемыми в декодере стегосистемы статистиками являются нормализованный коэффициент корреляции между

с некоторым пороговым значением, значение которого выбирается из условия, чтобы вероятность ошибочного решения декодера была бы достаточно мала. Другими часто используемыми в декодере стегосистемы статистиками являются нормализованный коэффициент корреляции между

и

и

[15,28].

[15,28].

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

ПОСТРОЕНИЕ И ПРЕОБРАЗОВАНИЕ ВЕПОЛЕЙ

ПОСТРОЕНИЕ И ПРЕОБРАЗОВАНИЕ ВЕПОЛЕЙ На первых порах представление технических систем в виде веполей наталкивается на чисто психологические трудности. Нечто подобное наблюдается при освоении ребенком понятия «треугольник». Почему три яблока, лежащие в сумке, это не

4.4.5.1. Построение структур методом «сверху вниз». «Путь чипа»

4.4.5.1. Построение структур методом «сверху вниз». «Путь чипа» О создании структур методом «сверху вниз» говорил в своей известной речи (лекция 1959 года в Калифорнийском технологическом институте, с которой многие специалисты связывают зарождение нанонауки вообще)

4.1 Построение стандарта

4.1 Построение стандарта 4.1.1 Процессы жизненного цикла В настоящем стандарте работы, которые могут выполняться в жизненном цикле программных средств, распределены по пяти основным, восьми вспомогательным и четырем организационным процессам. Каждый процесс жизненного

1.3. Математическая модель стегосистемы

1.3. Математическая модель стегосистемы Стегосистема может быть рассмотрена как система связи [8].Алгоритм встраивания ЦВЗ состоит из трех основных этапов: 1) генерации ЦВЗ, 2) встраивания ЦВЗ в кодере и 3) обнаружения ЦВЗ в детекторе.1) Пусть есть множества возможных ЦВЗ,

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ 2.1. Атаки против систем скрытной передачи сообщений Вернемся к рассмотренной в первой главе стегосистеме, предназначенной для скрытой передачи сообщений. Исследуем подробнее возможности нарушителя Вилли по противодействию

2.2.1. Классификация атак на стегосистемы ЦВЗ

2.2.1. Классификация атак на стегосистемы ЦВЗ Как отмечалось в первой главе, ЦВЗ должны удовлетворять противоречивым требованиям визуальной (аудио) незаметности и робастности к основным операциям обработки сигналов. В дальнейшем без потери общности будем предполагать,

3.6. Стегосистемы с бесконечными алфавитами

3.6. Стегосистемы с бесконечными алфавитами Результаты, приведенные выше, могут быть расширены на случай стегосистем с бесконечными алфавитами контейнеров и стего X и ключей K. Заметим, что стегосистемы с непрерывными сообщениями и ключами существенно отличаются от

3.6.1. Использование контейнера как ключа стегосистемы

3.6.1. Использование контейнера как ключа стегосистемы Рассмотрим случай, когда в качестве секретного ключа стегосистемы используется описание контейнера. Соответственно, ключ-контейнер должен быть известен получателю скрываемого сообщения. Для этого случая теорема 3.6

3.11. Стегосистемы идентификационных номеров

3.11. Стегосистемы идентификационных номеров С позиций теории информации рассмотрим особенности построения и обеспечения устойчивости к атакам нарушителя одного практически очень важного класса информационно-скрывающих систем, называемых стегосистемами

4.4.2. Визуальная атака на стегосистемы

4.4.2. Визуальная атака на стегосистемы Рассмотрим принцип построения визуальной атаки, позволяющей выявить факт наличия скрываемого сообщения, вложенного в изображение-контейнер [14]. Пусть стегосистема построена таким образом, что НЗБ элементов изображения заменяются

4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами

4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами Одним из наиболее перспективных подходов для выявления факта существования скрытого канала передачи информации является подход, представляющий введение в файл скрываемой информации как нарушение

4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами

4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами Рассмотрим статистические атаки, разработанные с целью обнаружения скрытых каналов передачи информации в аудиофайлах. В работе [16] показано, что следы скрытия проявляются при анализе таких статистических

Грибунин Вадим Геннадьевич

Просмотр ограничен

Смотрите доступные для ознакомления главы 👉