4.4.2. Визуальная атака на стегосистемы

4.4.2. Визуальная атака на стегосистемы

Рассмотрим принцип построения визуальной атаки, позволяющей выявить факт наличия скрываемого сообщения, вложенного в изображение-контейнер [14]. Пусть стегосистема построена таким образом, что НЗБ элементов изображения заменяются на биты скрываемого сообщения. Например, в системе EzStego младший бит цветовой компоненты каждого пиксела, начиная от начала изображения, последовательно заменяется соответствующим битом скрываемого сообщения. В других стегосистемах биты внедряемого сообщения замещают младшие биты яркостной компоненты каждого пиксела изображения. Ранее считалось, что НЗБ яркостной или цветовой компонент пикселов изображения, равно как и младшие биты отсчетов речевых или аудиосигналов независимы между собой, а также независимы от остальных битов элементов рассматриваемых контейнеров. Однако на самом деле это не так. Младшие биты не являются чисто случайными. Между младшими битами соседних элементов естественных контейнеров имеются существенные корреляционные связи. Также выявлены зависимости между НЗБ и остальными битами элементов естественных контейнеров.

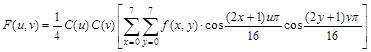

На рис. 4.3 показано изображение мельницы, слева рисунок представляет пустой контейнер, справа в каждый НЗБ цветовой компоненты пикселов последовательно бит за битом вложено скрываемое сообщение. Различие между контейнером и стего визуально не проявляется. Но если изображение сформировать только из НЗБ пикселов стего, то можно легко увидеть следы вложения. На рис. 4.4 слева показано изображение, состоящее из НЗБ пустого контейнера. Видно, что характер изображения существенно не изменился. Справа представлено изображение из младших битов наполовину заполненного скрываемым сообщением контейнера. Видно, что верхняя часть изображения, куда внедрено сообщение, представляет собой случайный сигнал. В рассматриваемой стегосистеме скрываемое сообщение до встраивания зашифровывается, поэтому каждый его бит практически равновероятен и независим от соседних битов, что позволяет легко визуально выявить факт его встраивания, сопоставляя изображения из младших битов стего и пустых естественных контейнеров, соответственно. В некоторых стегосистемах сообщения до встраивания сжимаются. Это целесообразно как для уменьшения размера скрытно внедряемой информации, так и для затруднения его чтения посторонними лицами. Архиваторы данных преобразуют сжимаемое сообщение в последовательность битов, достаточно близкую к случайной. Чем выше степень сжатия, тем ближе последовательность на выходе архиватора к случайной, и тем проще обнаружить факт существования стегоканала при визуальной атаке. Однако даже если скрываемое сообщение до встраивания не шифруется и не сжимается, то его вероятностные характеристики не совпадают с вероятностными характеристиками НЗБ используемых контейнеров, что опять таки можно выявить. Заметим, что отправитель сообщения может подобрать контейнер с законом распределения, совпадающим с законом распределения конкретного встраиваемого сообщения. В этом случае визуальная атака, как и статистические атаки, неэффективна. Но трудности подбора требуемого контейнера могут сделать такую стегосистему непрактичной.

В известной программе Steganos [13] встраивание сообщения любой длины осуществляется во все НЗБ пикселов контейнера, поэтому выявляется визуальной атакой.

Рис. 4.3. Изображение мельницы, слева — пустой контейнер, справа — с вложенным сообщением

Рис. 4.4. Визуальная атака на EzStego, слева — изображение из НЗБ пустого контейнера, справа — изображение из НЗБ наполовину заполненного

Визуальная атака целиком основана на способности зрительной системы человека анализировать зрительные образы и выявлять существенные различия в сопоставляемых изображениях. Визуальная атака эффективна при полном заполнении контейнера, но по мере уменьшения степени его заполнения глазу человека все труднее заметить следы вложения среди сохраненных элементов контейнера.

В ряде стеганографических систем элементы скрываемого сообщения вкладываются в младшие биты коэффициентов преобразования Фурье контейнера-изображения. Например, 8 ? 8 пикселов

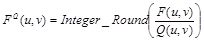

блока изображения сначала преобразовываются в 64 коэффициента дискретного косинусного преобразования (ДКП) по правилу

блока изображения сначала преобразовываются в 64 коэффициента дискретного косинусного преобразования (ДКП) по правилу

,

,

где

и

и

когда u и v равны нулю и

когда u и v равны нулю и

в других случаях. Полученные коэффициенты квантуются с округлением до целого:

в других случаях. Полученные коэффициенты квантуются с округлением до целого:

,

,

где

есть таблица квантования из 64 элементов.

есть таблица квантования из 64 элементов.

Наименьшие значащие биты квантования ДКП коэффициентов, за исключением

и

и

, в стегосистеме являются избыточными битами и вместо них внедряются биты скрываемого сообщения.

, в стегосистеме являются избыточными битами и вместо них внедряются биты скрываемого сообщения.

Против таких методов скрытия визуальная атака малопригодна, так как изменение любого коэффициента преобразования приводит к изменению множества пикселов изображения. Например, в программе Jsteg преобразование выполняется над матрицей 16 ? 16 пикселов контейнера. Следовательно, вложение скрываемого сообщения в младшие биты коэффициентов преобразования приведет к сравнительно небольшим изменениям каждого из 256 пикселов, что визуально малозаметно.

Поэтому рассмотрим второй класс практических стегоатак с целью обнаружения скрытого канала передачи информации, основанный на анализе различий между статистическими характеристиками естественных контейнеров и сформированных из них стего.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

5.24. Кассетные элементы: числом поболее, ценою подешевле. Научно — рекреационное мероприятие в Арзамасе-16. Последняя «атака легкой бригады»

5.24. Кассетные элементы: числом поболее, ценою подешевле. Научно — рекреационное мероприятие в Арзамасе-16. Последняя «атака легкой бригады» Вырваться из атмосферы грошовых интриг на полигон, где отдыхала душа, было прямо-таки навязчивой идеей летом 1996 г. Надо было

«Атака»

«Атака» Работы по повышению боевых возможностей комплекса типа «Штурм» велись в направлении создания новой ракеты, обеспечивающей применение с находящихся в строю вертолетов семейства Ми-24 и боевых машин 9П149 самоходных комплексов.Такая постановка задачи практически

2 Последняя торпедная атака шефа

2 Последняя торпедная атака шефа Помни войну! С. О. Макаров Шефом мы называли между собой начальника нашего Минно-торпедного факультета Училища Инженеров Оружия, Героя Советского Союза капитана I ранга Свердлова Абрама Григорьевича. Кличка, потеряв авторство и

1.3. Математическая модель стегосистемы

1.3. Математическая модель стегосистемы Стегосистема может быть рассмотрена как система связи [8].Алгоритм встраивания ЦВЗ состоит из трех основных этапов: 1) генерации ЦВЗ, 2) встраивания ЦВЗ в кодере и 3) обнаружения ЦВЗ в детекторе.1) Пусть есть множества возможных ЦВЗ,

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ 2.1. Атаки против систем скрытной передачи сообщений Вернемся к рассмотренной в первой главе стегосистеме, предназначенной для скрытой передачи сообщений. Исследуем подробнее возможности нарушителя Вилли по противодействию

2.2.1. Классификация атак на стегосистемы ЦВЗ

2.2.1. Классификация атак на стегосистемы ЦВЗ Как отмечалось в первой главе, ЦВЗ должны удовлетворять противоречивым требованиям визуальной (аудио) незаметности и робастности к основным операциям обработки сигналов. В дальнейшем без потери общности будем предполагать,

3.6. Стегосистемы с бесконечными алфавитами

3.6. Стегосистемы с бесконечными алфавитами Результаты, приведенные выше, могут быть расширены на случай стегосистем с бесконечными алфавитами контейнеров и стего X и ключей K. Заметим, что стегосистемы с непрерывными сообщениями и ключами существенно отличаются от

3.6.1. Использование контейнера как ключа стегосистемы

3.6.1. Использование контейнера как ключа стегосистемы Рассмотрим случай, когда в качестве секретного ключа стегосистемы используется описание контейнера. Соответственно, ключ-контейнер должен быть известен получателю скрываемого сообщения. Для этого случая теорема 3.6

3.7. Построение декодера стегосистемы

3.7. Построение декодера стегосистемы Рассмотрим возможные методы извлечения получателем скрываемой информации из искаженной нарушителем стегограммы. Оптимальные характеристики декодирования достигаются использованием правилом МАВ декодирования вида , где В есть

3.11. Стегосистемы идентификационных номеров

3.11. Стегосистемы идентификационных номеров С позиций теории информации рассмотрим особенности построения и обеспечения устойчивости к атакам нарушителя одного практически очень важного класса информационно-скрывающих систем, называемых стегосистемами

4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами

4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами Одним из наиболее перспективных подходов для выявления факта существования скрытого канала передачи информации является подход, представляющий введение в файл скрываемой информации как нарушение

4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами

4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами Рассмотрим статистические атаки, разработанные с целью обнаружения скрытых каналов передачи информации в аудиофайлах. В работе [16] показано, что следы скрытия проявляются при анализе таких статистических

4. Атака на случайность

4. Атака на случайность Высококвалифицированный ракетчик в совершенстве знает свой участок работы. А если один из них не будет что-то знать, пусть даже в малом? Тогда про такого говорят, что у него только звание ракетчика. Служба здесь строгая, как суровый экзаменатор,