4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами

4.4.4. Статистические атаки на стегосистемы с аудиоконтейнерами

Рассмотрим статистические атаки, разработанные с целью обнаружения скрытых каналов передачи информации в аудиофайлах. В работе [16] показано, что следы скрытия проявляются при анализе таких статистических характеристик речи и музыки, как распределение НЗБ отсчетов, условные распределения младших и остальных разрядов отсчетов, величины коэффициента корреляции между соседними отсчетами и т. п.

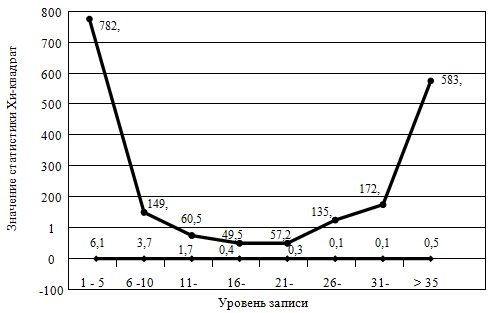

Было исследовано более 1200 аудиофайлов, записанных на CD-дисках и представляющих собой различные музыкальные и вокальные произведения разных авторов. Показано, что для пустых аудиоконтейнеров НЗБ и остальные биты статистически взаимно зависимы, причем на характер этой зависимости влияет уровень записи (усредненная амплитуда отсчетов аудиосигнала). На рис. 4.9 показана полученная для аудиофайлов зависимость статистики Хи-квадрат. По критерию Хи-квадрат вычислялась степень различия между распределением пустых и заполненных контейнеров от характерного для стего бернуллиевского распределения.

Рис. 4.9. Зависимость величины Хи-квадрат от амплитуды отсчетов аудиосигнала:

— аудиоконтейнер;

— аудиоконтейнер;

— стего

— стего

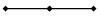

Рис. 4.10. Статистические различия стего и пустых аудиоконтейнеров: а, б — по критерию Хи-квадрат, в — по модулю коэффициента корреляции

К настоящему времени известны различные программные средства скрытия информации в аудиофайлах. Используя статистику Хи-квадрат и коэффициент корреляции, в работе [16] проведен стегоанализ программ Steganos (version 1.0а) и S-Tools (Steganography Tools for Windows, version 4.0), которые скрывают информацию в наименее значимых битах звуковых отсчетов. В качестве исходных контейнеров исследовались считанные с CD-дисков 100 музыкальных фрагментов различных исполнителей длительностью звучания 15 секунд каждый (как со стандартных музыкальных компакт-дисков, так и с дисков в формате МРЗ). В качестве скрываемого сообщения использовалась псевдослучайная последовательность объемом 83 Кбайт и побитно внедрялась в каждый НЗБ контейнера. По критерию Хи-квадрат определялась степень отличия распределения НЗБ отсчетов исследуемой последовательности от от бернуллиевского распределения.

Результаты статистических вычислений для музыкальных контейнеров и сформированных из них полностью заполненных стего представлены в виде гистограмм на рис. 4.10, а-в. При этом область значений статистики (ось абсцисс) разбита на непересекающиеся и различные по размерам интервалы. Высота столбца (ось ординат) показывает число значений статистики, попавших в заданный интервал. На рисунке приведена частота встречаемости значений статистики Хи-квадрат (а — для S-Tools, б — для Steganos) и коэффициента корреляции (в — для S-Tools). Правые столбцы соответствуют пустым контейнерам, а левые — заполненным стего. Для стего величина Хи-квадрат была равна единицам, а для пустых контейнеров — десяткам и сотням. После встраивания среднее значение коэффициента корреляции соседних отсчетов уменьшилось в десятки раз.

Заметим, что диапазоны значений статистики Хи-квадрат, полученные до и после образования стегоканала, равно как диапазоны значений коэффициентов корреляции, не пересекаются. Эти признаки позволяют при использовании статистических атак с большой вероятностью отделить пустые аудиоконтейнеры от заполненных стего.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОКДанный текст является ознакомительным фрагментом.

Читайте также

4.4.3. Статистические методы контроля качества

4.4.3. Статистические методы контроля качества Различаются две области применения статистических методов в производстве (рис. 4.8):при регулировании хода технологического процесса с целью удержания его в заданных рамках (левая часть схемы);при приемке изготовленной

АТАКИ В ГАЛЕРЕЯХ

АТАКИ В ГАЛЕРЕЯХ Стремителен и прекрасен бой орлов в небесной высоте. Сложив могучие крылья, камнем падает орел на врага.Но вообразите бой кротов в подземных глубинах. Кроту, быть может, месяц пришлось бы землю рыть, чтобы сблизиться с противником.Так и на войне.Нередко

1.3. Математическая модель стегосистемы

1.3. Математическая модель стегосистемы Стегосистема может быть рассмотрена как система связи [8].Алгоритм встраивания ЦВЗ состоит из трех основных этапов: 1) генерации ЦВЗ, 2) встраивания ЦВЗ в кодере и 3) обнаружения ЦВЗ в детекторе.1) Пусть есть множества возможных ЦВЗ,

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ

2. АТАКИ НА СТЕГОСИСТЕМЫ И ПРОТИВОДЕЙСТВИЯ ИМ 2.1. Атаки против систем скрытной передачи сообщений Вернемся к рассмотренной в первой главе стегосистеме, предназначенной для скрытой передачи сообщений. Исследуем подробнее возможности нарушителя Вилли по противодействию

2.2.1. Классификация атак на стегосистемы ЦВЗ

2.2.1. Классификация атак на стегосистемы ЦВЗ Как отмечалось в первой главе, ЦВЗ должны удовлетворять противоречивым требованиям визуальной (аудио) незаметности и робастности к основным операциям обработки сигналов. В дальнейшем без потери общности будем предполагать,

2.2.2. Атаки, направленные на удаление ЦВЗ

2.2.2. Атаки, направленные на удаление ЦВЗ К этой группе относятся такие атаки, как очистка сигналов-контейнеров от шумов, перемодуляция, сжатие с потерями (квантование), усреднение и коллизии. Эти атаки основаны на предположении о том, что ЦВЗ является статистически

2.2.3. Геометрические атаки

2.2.3. Геометрические атаки В отличии от атак удаления геометрические атаки стремятся не удалить ЦВЗ, но изменить его путем внесения пространственных или временных искажений. Геометрические атаки математически моделируются как аффинные преобразования с неизвестным

2.2.4. Криптографические атаки

2.2.4. Криптографические атаки Криптографические атаки названы так потому, что они имеют аналоги в криптографии. К ним относятся атаки с использованием оракула, а также взлома при помощи «грубой силы».Атака с использованием оракула позволяет создать незащищенное ЦВЗ

3.6. Стегосистемы с бесконечными алфавитами

3.6. Стегосистемы с бесконечными алфавитами Результаты, приведенные выше, могут быть расширены на случай стегосистем с бесконечными алфавитами контейнеров и стего X и ключей K. Заметим, что стегосистемы с непрерывными сообщениями и ключами существенно отличаются от

3.6.1. Использование контейнера как ключа стегосистемы

3.6.1. Использование контейнера как ключа стегосистемы Рассмотрим случай, когда в качестве секретного ключа стегосистемы используется описание контейнера. Соответственно, ключ-контейнер должен быть известен получателю скрываемого сообщения. Для этого случая теорема 3.6

3.7. Построение декодера стегосистемы

3.7. Построение декодера стегосистемы Рассмотрим возможные методы извлечения получателем скрываемой информации из искаженной нарушителем стегограммы. Оптимальные характеристики декодирования достигаются использованием правилом МАВ декодирования вида , где В есть

3.11. Стегосистемы идентификационных номеров

3.11. Стегосистемы идентификационных номеров С позиций теории информации рассмотрим особенности построения и обеспечения устойчивости к атакам нарушителя одного практически очень важного класса информационно-скрывающих систем, называемых стегосистемами

4.4.2. Визуальная атака на стегосистемы

4.4.2. Визуальная атака на стегосистемы Рассмотрим принцип построения визуальной атаки, позволяющей выявить факт наличия скрываемого сообщения, вложенного в изображение-контейнер [14]. Пусть стегосистема построена таким образом, что НЗБ элементов изображения заменяются

4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами

4.4.3. Статистические атаки на стегосистемы с изображениями-контейнерами Одним из наиболее перспективных подходов для выявления факта существования скрытого канала передачи информации является подход, представляющий введение в файл скрываемой информации как нарушение

Глава 5 Статистические методы при сертификации

Глава 5 Статистические методы при сертификации 5.1. Роль и место статистических методов при сертификации систем качества Роль статистических методов при сертификации определяется их местом при разработке системы качества. Стандарт ИСО 9004.2 – 91 (п. 6.4.3) устанавливает, что

5.3. Простейшие статистические методы, применяемые при сертификации систем качества

5.3. Простейшие статистические методы, применяемые при сертификации систем качества В связи с тем, что в основе статистических методов лежат положения теории вероятностей и математической статистики, которые недостаточно глубоко освоены инженерно-техническим